Les “deepnudes” ne sont pas une lubie de geeks : c’est un cocktail d’intelligence artificielle, d’abus numérique et de risques business bien concrets. Si tu vis du digital, tu dois comprendre la mécanique, l’éthique et surtout ce qu’il faut verrouiller dès maintenant.

Habitué au story des 15 secondes ? Voilà ce que tu dois retenir :

| ✅ Point clé | Ce que ça veut dire | Action | ⏱️ Timing |

|---|---|---|---|

| ✅ Technologie 🤖 | Les deepnudes reposent sur apprentissage profond (GANs/diffusion) et modification d’image par inpainting. | Interdire explicitement ces usages dans tes outils et workflows. | Aujourd’hui |

| ✅ Éthique & légal ⚖️ | Sans consentement, c’est une atteinte à la vie privée et à la protection des données. | Mettre à jour les politiques RH/IT et former les équipes. | 30 jours |

| ✅ Cybersécurité 🛡️ | Rançonnage, chantage, désinformation ciblée : menace active en 2025. | Déployer détection de deepfake + procédures de réponse. | 60 jours |

| ✅ Détection 🔍 | Watermarking, C2PA, IA de détection, journalisation chaîne média. | Auditer, sélectionner, tester, monitorer. | 90 jours |

DeepNude et IA générative : comprendre la mécanique sans tomber dans le mode d’emploi

Les “deepnudes” exploitent un pipeline type de modification d’image basé sur des modèles de deep learning. Concrètement, une photo source est segmentée, le corps est estimé, puis une zone est “reconstruite” par un générateur d’images via inpainting. Ce n’est pas magique, c’est de l’apprentissage profond entraîné sur d’immenses jeux de données.

Deux familles dominent : les GANs (Generative Adversarial Networks) et les modèles de diffusion. Les premiers opposent un générateur et un discriminateur pour affiner le réalisme ; les seconds “débruitent” progressivement une image jusqu’à obtenir le rendu souhaité. Insiste sur un point : ces systèmes peuvent être précis même avec des poses complexes grâce à l’estimation de pose et aux masques sémantiques.

Tu verras parfois un module de reconnaissance faciale utilisé pour mieux coller les traits du visage et assurer la continuité stylistique. Ce couplage avec d’autres briques (détection de peau, ajustement d’éclairage, correspondance des textures) explique pourquoi le résultat trompe l’œil non averti. Et c’est là que le risque explose, car ces briques, prises isolément, sont utilisées chaque jour en retouche pro légitime.

Ce qu’il faut retenir côté tech (sans basculer dans l’irresponsable)

Le vrai sujet n’est pas “comment faire”, mais “comment ça se propage et comment s’en protéger”. L’écosystème open source abonde d’outils de retouche et d’IA généralistes qui, mal configurés, glissent vers des dérives. D’où l’intérêt de politiques d’usage et de garde-fous techniques dès la sélection des outils.

- 🧩 Pipeline type : segmentation ➜ estimation de pose ➜ inpainting génératif ➜ harmonisation lumière/couleur.

- 🧠 Modèles : GANs et diffusion, puissance variable selon le dataset et le fine-tuning.

- 🖼️ Réalismes obtenus : crédibles sur mobile, détectables par un œil expert ou un détecteur IA.

- 🚫 Ligne rouge : tout usage sans consentement est un abus numérique contraire à l’éthique et exposant pénalement.

| 🔧 Brique technique | 📌 Rôle | ⚠️ Risque | 🛡️ Garde-fou recommandé |

|---|---|---|---|

| Segmentation | Isoler zones à modifier | Fuites de données sensibles | Politiques de protection des données + logs |

| Estimation de pose | Aligner anatomie rendue | Hyper-réalisme trompeur | Filtrage des prompts sensibles 🔒 |

| Inpainting | Générer zones manquantes | Contenu non consensuel | Blocage catégoriel à la source 🚫 |

| Harmonisation | Éclairage/couleurs | Illusion “photo réelle” | Watermarking + provenance C2PA 🧾 |

Insight : la puissance vient de l’assemblage. Contrôle les briques et tu coupes la chaîne de risque.

À lire également :

Crunchyscan : Découvrez l’outil qui révolutionne votre analyse de données

Crunchyscan s’immisce en 2025 comme une solution incontournable pour booster l’analyse des données. Dans un monde où l’information s’accumule à une vitesse folle, mieux comprendre,…

Consentement, vie privée et cadre légal : ce que tu dois verrouiller maintenant

Un deepnude touche le cœur de la vie privée. Sans consentement, tu t’exposes à des infractions (atteinte à l’intimité, harcèlement en ligne) et, côté entreprise, à des conséquences réputationnelles et RH lourdes. Le RGPD reste un rempart sur la protection des données personnelles : la photo originale et ses métadonnées constituent des données à caractère personnel, et leur détournement est sanctionnable.

Le cadre européen se renforce : obligation d’étiquetage des contenus synthétiques, devoirs de diligence pour les plateformes, systèmes de signalement. La cohérence est simple : prouver que ton organisation a prévu, informé, formé et mis en place des contrôles. Pas de paperasse de façade : des procédures testées, des rapports d’incidents, des outils actifs.

Traduction opérationnelle pour une équipe com/produit

Prenons “HexaCom”, une agence social media. Un stagiaire importe un outil d’IA d’édition. Sans garde-fous, un client toxique peut pousser à produire du contenu non consensuel. Le bon setup impose des blocages catégoriels, une charte d’usage signée et un canal d’alerte anonyme pour escalader en 30 minutes.

- 📜 Charte IA : interdit toute modification d’image à caractère sexuel sans consentement explicite.

- 🧑🏫 Formation flash : 30 minutes sur risques, désinformation, et responsabilité individuelle.

- 📁 Traçabilité : journaliser prompts, versions, et empreintes C2PA des médias.

- ⚖️ Procédure légale : circuit avec juriste pour retrait de contenu et préservation des preuves.

| 🧭 Exigence | 🎯 Objectif | 🧩 Preuve | 🚀 Action rapide |

|---|---|---|---|

| Consentement | Respect des personnes | Clauses contractuelles signées | Modèles de consentement standardisés ✅ |

| Vie privée | Limiter l’exposition | Registre des traitements | Minimisation des données 🔐 |

| Protection des données | Conformité RGPD | Politique de rétention claire | Anonymisation et chiffrement AES-256 🛡️ |

| Transparence | Informer les audiences | Mentions “contenu synthétique” | Étiquetage automatique + C2PA 🧾 |

Insight : pas de consentement, pas d’image. C’est une ligne rouge business et morale.

À lire également :

Devenez community manager : Maîtrisez les compétences clés pour réussir

Devenir community manager en 2025, c’est rejoindre un métier pivot du digital, bien plus qu’un simple animateur de réseaux sociaux. C’est comprendre les enjeux d’une…

Deepnudes et cybersécurité 2025 : scénarios d’attaque et parades prioritaires

Le deepnude est une arme de pression. Dans les boîtes, les scénarios réels : chantage contre un cadre, harponnage RH pour soutirer des accès, campagne de désinformation locale avant un lancement produit. Ces attaques combinent social engineering, IA générative et diffusion virale sur messageries.

Pour réagir, structure une défense par couches : prévention, détection, réponse. Mets à jour ton plan de gestion de crise avec un volet “contenu synthétique malveillant”. Ajoute les canaux de plateformes, les outils de signalement, et un playbook juridique prêt à l’emploi.

Threat model simple pour une PME numérique

HexaCom reçoit un mail anonyme avec un deepnude visant une directrice clientèle. L’objectif de l’attaquant : obtenir une facture frauduleuse validée avant le week-end. La parade efficace : signalement express, verrouillage des paiements manuels, communication interne factuelle, et coordination avec le juridique.

- 🕵️ Prévention : sensibilisation anti-chantage + simulation de phishing ciblé.

- 🔎 Détection : outil de détection de deepfake + recherche inversée d’images.

- 📣 Communication : message interne clair pour couper la rumeur.

- 🧯 Réponse : retirer, consigner, engager procédure légale si nécessaire.

| 🧨 Vecteur d’attaque | 🎯 But | 🛡️ Contrôle | 📈 Indicateur |

|---|---|---|---|

| Chantage par email | Paiement frauduleux | Processus double validation 💳 | Taux d’incidents bloqués |

| Réseaux sociaux | Atteinte réputation | Canal de retrait + équipe com ⏱️ | Temps de retrait moyen |

| Messageries privées | Propagation virale | Détection visuelle + message interne | Nombre de partages stoppés |

| Usurpation d’identité | Accès systèmes | MFA + SSO + journaux d’accès 🔐 | Anomalies d’auth détectées |

Insight : traite chaque deepnude comme un incident de sécurité. Plus tu es rapide, moins ça laisse des traces.

Si tu dois choisir un seul axe avant la fin du trimestre : activer des contrôles d’accès renforcés et un canal de réponse incident prêt à dégainer en une heure. Le reste vient se brancher autour.

Détection, traçabilité et vérification : l’anti-bruit indispensable

Les technologies de détection progressent. Elles croisent analyse de pixels, signatures fréquentielles, métadonnées, et vérification de provenance. Le standard C2PA permet d’annoter qui a capturé, édité et exporté un média. Ajoute du watermarking résistant et tu crées une chaîne de confiance tangible entre création et diffusion.

Attention toutefois : aucun détecteur n’est infaillible. Des modèles d’IA apprennent à contourner les filtres. La bonne approche mixe plusieurs signaux et privilégie la vérification de source (qui a publié ? quelle empreinte ?). L’objectif n’est pas d’atteindre 100% de certitude, mais de réduire vite le doute raisonnable.

Stack anti-deepfake pragmatique pour un média ou une marque

Pour HexaCom, le combo gagnant : C2PA à l’export, watermarking imperceptible, détecteur IA interne pour screening, et procédure d’escalade éditoriale. Tu ajoutes un tableau de bord interne qui affiche le score de confiance et le temps de résolution.

- 🔖 C2PA : provenance des images/vidéos intégrée au fichier.

- 💧 Watermarking : invisible mais robuste, utile en cas de litige.

- 🧪 Détecteurs IA : analyses multi-modales (pixels + audio + texte).

- 🧭 Process : règles de décision, journalisation et archivage probants.

| 🛠️ Méthode | ✅ Forces | ⚠️ Limites | 🧰 Cas d’usage |

|---|---|---|---|

| Analyse fréquentielle | Détecte artefacts subtils | Faux positifs possibles | Screening massif 🧮 |

| Métadonnées + C2PA | Chaîne de confiance | Médias recadrés perdent infos | Publication officielle 📰 |

| Watermarking | Preuve robuste | Peut être dégradé | Contenus propriétaires 🔏 |

| Détection IA | Améliore avec les données | Adversaires s’adaptent | Réponse incident ⏱️ |

Insight : la meilleure détection, c’est la provenance. Si tu sais d’où vient le média, tu coupes court au doute.

Pour aller plus loin, agréger des flux de veille de médias pros engagés sur l’innovation en France aide à anticiper les dérives et les réponses réglementaires. Une communauté informée agit plus vite et mieux.

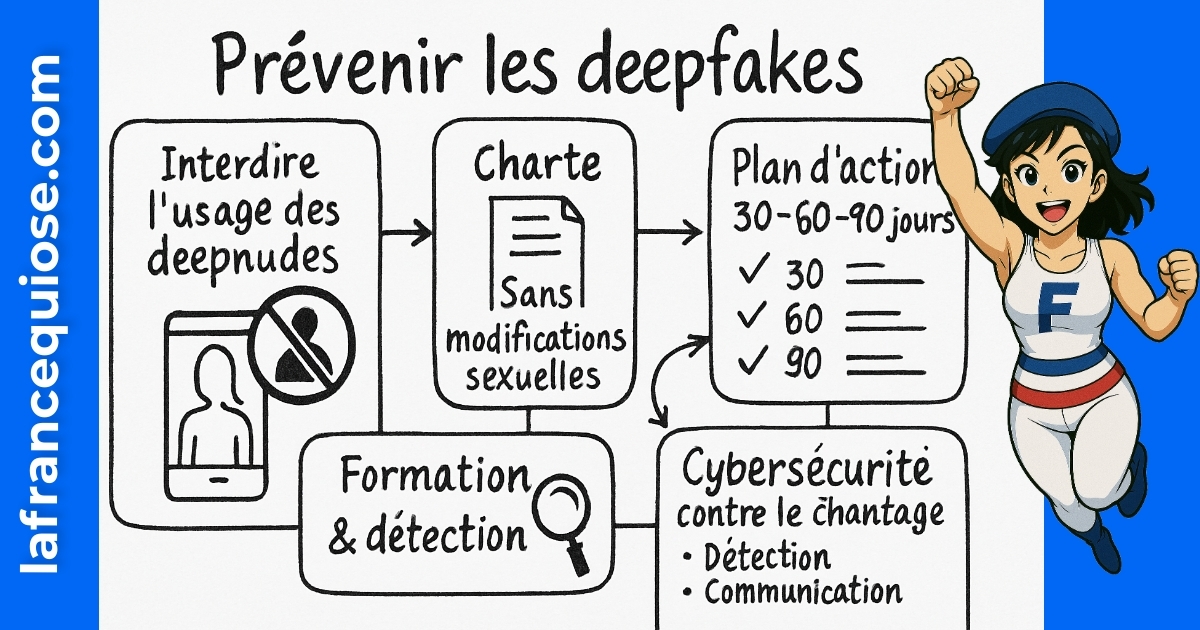

Plan d’action 30-60-90 jours : politique, outils et culture pro-privacy

Tu veux du concret ? Voici un plan utilisable tel quel. Il place l’éthique au centre et protège ton business. Le but : éviter l’inaction tout en respectant le consentement et la protection des données.

Feuille de route exécutable

En 30 jours, verrouille le juridique et les outils. En 60 jours, entraîne les équipes et simule une crise. En 90 jours, audite et ajuste. Tu passes d’une posture réactive à une gouvernance maîtrisée.

- 🗓️ J+30 : charte IA, blocages catégoriels, étiquetage “contenu synthétique”.

- 🗓️ J+60 : formation, simulateur d’incident, détecteurs IA branchés au SI.

- 🗓️ J+90 : audit de conformité, métriques, amélioration continue.

| ⏰ Échéance | 📌 Action clé | 🧭 Objectif éthique | 📊 KPI |

|---|---|---|---|

| J+30 | Charte + filtrage prompts | Prévenir l’abus numérique | % outils avec blocage actif ✅ |

| J+60 | Simulation de crise | Réponse rapide et respectueuse | Temps moyen de réaction ⏱️ |

| J+90 | Audit & reporting | Transparence et vie privée | Incidents clos sans escalade 📉 |

| Continu | Veille réglementaire | Protection des données robuste | Mises à jour politiques par an 🔁 |

Insight : l’éthique, ce n’est pas un PDF. C’est un système vivant, mesuré et amélioré chaque trimestre.

Cas d’usage positifs et limites à ne pas franchir : l’IA visuelle bien utilisée

Les briques techniques derrière les deepnudes ne sont pas “mauvaises” en soi. Elles servent la retouche légitime, l’accessibilité, la restauration patrimoniale, la pub… La différence, c’est le consentement, l’intention et le contexte. Tu peux tirer parti de l’IA visuelle tout en verrouillant les abus.

Exploiter les briques images de façon responsable

Si tu fais du marketing ou de la création, garde trois garde-fous : transparence du contenu synthétique, validation légale, respect de la vie privée. Ne sacrifie pas ta réputation pour un “coup” visuel.

- 🎨 Retouche éthique : corrections colorimétriques, nettoyage d’arrière-plan, sans altérer l’intégrité des personnes.

- 🏛️ Restauration : réparer des archives visuelles avec mention claire de l’intelligence artificielle.

- ♿ Accessibilité : générer variantes pour la lisibilité, toujours signalées.

- 🔎 Contrôle : validation interne contre tout risque de deepfake abusif.

| 🌱 Usage | ✅ Bénéfice | ⚠️ Risque | 🛡️ Mesure |

|---|---|---|---|

| Publicité | Créativité accrue | Confusion réel/synthétique | Étiquetage + C2PA 🧾 |

| Patrimoine | Valorisation d’archives | Altération historique | Journal des retouches 📚 |

| Produit | Mockups rapides | Images trompeuses | Mentions “image générée” 🏷️ |

| Support | Guides visuels | Fuite d’identités | Floutage + anonymisation 🔐 |

Insight : l’IA visuelle crée de la valeur quand elle respecte les personnes. Le reste n’est qu’un risque juridique avec un coût caché.

Voilà. Tu sais quoi faire. Le reste, c’est toi contre ton inaction.

Créer un deepnude d’une personne publique est-ce légal ?

Non. Sans consentement, c’est une atteinte à la vie privée et potentiellement diffamatoire. Les plateformes et la loi renforcent les sanctions, même si la personne est célèbre.

Comment réagir si un deepnude me vise ou vise mon équipe ?

Conserve les preuves, contacte la plateforme via les canaux de retrait, mobilise le juridique, communique en interne pour couper la rumeur, et propose un support à la personne ciblée. Traite-le comme un incident de sécurité.

Quels outils pour détecter un deepfake ou une modification d’image ?

Combine analyse de métadonnées/C2PA, watermarking, détecteurs IA multi-modaux et recherche inversée d’images. Aucune méthode n’est parfaite, mais l’assemblage réduit fortement le risque.

La reconnaissance faciale peut-elle être utilisée pour protéger plutôt que pour nuire ?

Oui, sous cadre strict et respectueux de la protection des données. Elle peut aider à repérer une usurpation, mais son usage doit être proportionné, consenti et conforme au RGPD.

Quelle politique interne adopter pour l’IA générative visuelle ?

Charte d’usage, interdictions claires des contenus sans consentement, étiquetage des médias générés, filtrage des prompts, audits réguliers et formation continue. Efficace, mesurable, appliquée.

Moi c’est Mariane (avec un seul “n”).

J’ai troqué les process corporate contre des contenus qui claquent (et qui rankent).

Passionnée par le business en ligne, le SEO et l’IA, je transforme les idées floues en stratégies digitales qui font du bruit là où ça compte : dans les résultats. Je crois qu’avec un peu de tech, beaucoup d’audace, et une bonne dose de clarté, on peut faire exploser bien plus que des KPI.