La cybersécurité a basculé d’un sujet technique à un sujet de gouvernance qui impacte le chiffre d’affaires, l’image de marque et la continuité d’activité. Les entreprises veulent des profils capables de décider, d’anticiper, et de piloter, pas juste de “réparer”.

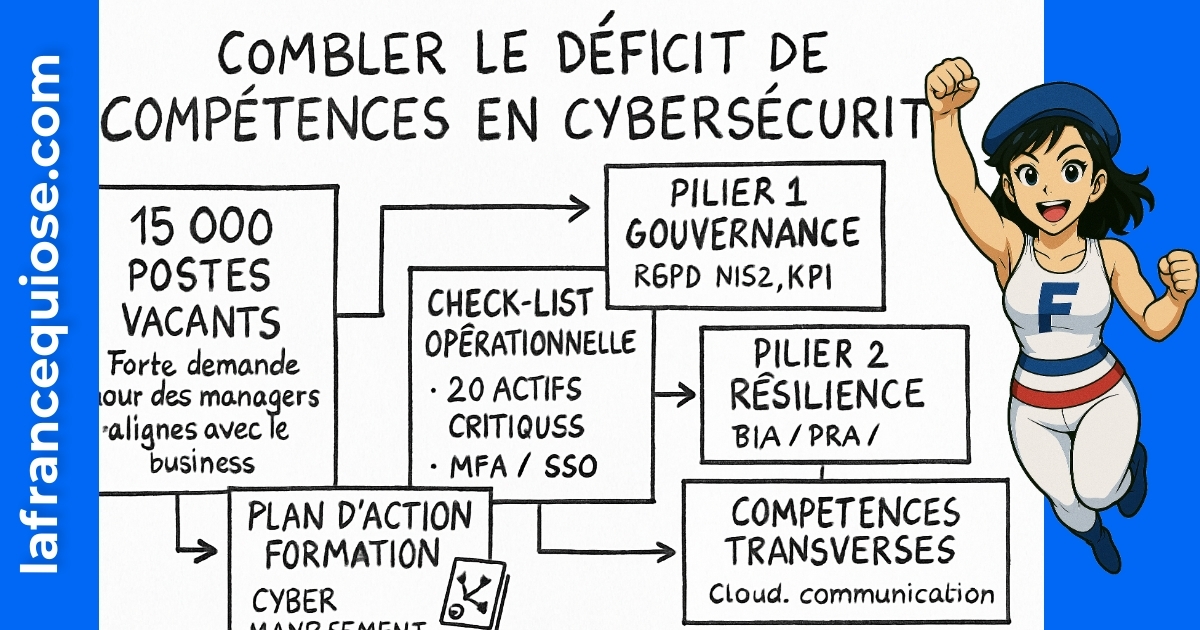

Le décor est net : plus de 15 000 postes cyber non pourvus en France, des réglementations qui montent (RGPD, NIS2, DORA), des attaques plus rapides que la réaction moyenne des équipes. Tu as deux options : subir et éteindre des incendies… ou devenir le manager cyber qui aligne risques, conformité et business. Ici, pas de blabla : des compétences concrètes à développer, des méthodes testées sur le terrain et des leviers à actionner pour faire décoller ta carrière — et la résilience de ton organisation.

| Habitué au story des 15 secondes ? Voilà ce que tu dois retenir : ⚡ |

|---|

| ✅ Pilier #1 : maîtrise la gouvernance (RGPD, NIS2, DORA) et le pilotage d’indicateurs 🎯 |

| ✅ Pilier #2 : muscle la résilience (BIA, PRA/PCA, exercices, MTTD/MTTR) 🛡️ |

| ✅ Pilier #3 : développe les compétences hybrides (cloud, data, Communication, Copywriting) 🤝 |

| ✅ À éviter : projets cyber sans sponsor business, ni KPI, ni plan d’adoption utilisateur 🚫 |

Cybersécurité 2025 : gouvernance, conformité et pilotage pour un impact business immédiat

La gouvernance n’est pas un dossier à cocher, c’est une discipline de décision. Tu dois cadrer les rôles, poser des politiques, prouver la conformité, et surtout, rendre le tout lisible pour le COMEX. L’objectif : transformer la sécurité en atout de compétitivité, pas en centre de coûts nébuleux.

Commence par les fondamentaux réglementaires. RGPD pour la protection des données personnelles, NIS2 pour les opérateurs et entités essentielles, DORA pour la finance numérique. Ça implique de cartographier les traitements, d’identifier tes fournisseurs critiques, de formaliser l’analyse d’impact, et d’exiger des preuves (contrats, clauses, rapports d’audit). Les audits doivent être courts, récurrents, orientés risques, avec un plan d’action priorisé par valeur business.

Comment rendre ça actionnable ? En posant des KPI qui parlent à tout le monde. Exemple : pour un e-commerce B2B, suit le taux de conformité des tiers, le temps de patch moyen sur actifs exposés, et le pourcentage d’équipes formées aux scénarios de phishing. Ajoute un tableau de bord mensuel en trois colonnes : risque, coût, recommandation. Tu gagnes l’attention du comité, tu sécurises le budget, et tu évites le théâtre de la sécurité.

Cas d’école rapide. Clara, DAF d’une ETI industrielle, bloque un contrat à 1,2 M€ faute de clauses sur la protection des données. Le RSSI arrive avec un modèle de DPA, une grille de due diligence fournisseur et une check-list NIS2. Résultat : deal signé en deux semaines, partenaire audité, et process réutilisable. Le message passe : la sécurité accélère les ventes quand elle est pilotée.

Gouvernance opérationnelle : du document à la décision

Oublie les politiques oubliées au fond d’un intranet. Ton job : les rendre vivantes. Organise un comité de risques mensuel (30 minutes, pas plus), valide trois arbitrages concrets (ex. segmentation réseau, onboarding d’un nouveau SaaS, exigences pour la Publicité en Ligne). Chaque décision doit avoir un propriétaire, une date et un indicateur de succès. Tu seras jugé à la vitesse d’exécution, pas au volume de pages.

Enfin, pense adoption. La meilleure politique échoue si personne ne la comprend. Là, tes armes : Communication claire, Copywriting simple, formats courts. Un carrousel interne pour expliquer le SSO, une page de Rédaction Web dédiée “Sécurité & données” optimisée SEO, et des scripts pour les commerciaux quand un prospect pose des questions de conformité. Tu parles business, tu gagnes des alliés.

Insight clé : la gouvernance est une machine à décider. Sans indicateurs ni langage commun, c’est de la théorie. Avec un pilotage serré, c’est un avantage concurrentiel.

Gestion du risque et résilience cyber : passer de la réaction à l’anticipation rentable

Tu veux faire la différence ? Travaille comme un risk manager. Commence par un BIA (Business Impact Analysis) : quels processus ne doivent jamais tomber (facturation, prise de commande, IA générative interne…), quelles données sont vitales, et quel RTO est tolérable. La résilience, c’est une équation : criticité × probabilité × coût d’arrêt. Quand tu mets des chiffres, les arbitrages deviennent évidents.

Ensuite, structure ta réponse à incident. Rôle de chacun, scripts de communication, critères d’escalade, clauses d’activation pour les fournisseurs. Les bons indicateurs : MTTD (temps de détection) et MTTR (temps de remédiation). Une PME qui passe de 12 jours de détection à 36 heures réduit son exposition financière et juridique. Et gagne la confiance de ses clients.

Exemple réel inspiré du terrain. Atelier Nord, fabricant B2B, se fait verrouiller 8 serveurs par un ransomware. Avant, tout aurait été à l’arrêt pendant 10 jours. Après six mois de travail : sauvegardes immuables, PRA testé, segmentation réseau, et procédures d’achat revues. Bilan : service rétabli en 36 heures, aucune rançon payée, communication maîtrisée sur le site et via les commerciaux. La résilience se construit, elle ne s’improvise pas.

Les exercices valent plus qu’un playbook parfait. Planifie un tabletop par trimestre : phishing massif, panne cloud régionale, fuite de données via un partenaire. Chaque session doit livrer trois actions concrètes et datées. Tu veux être prêt quand ça casse, pas découvrir le process en live.

Résilience orientée business : intégrer ventes, marketing et juridique

Le risque ne vit pas que dans l’IT. Aligne le juridique pour les clauses contractuelles, le commercial pour répondre aux questionnaires de sécurité, et le marketing pour valoriser une posture robuste. Sur le site, crée une page “Sécurité & Confiance” claire, optimisée SEO, intégrant des éléments de Branding, les certifications, un résumé du plan de continuité et un livre blanc. Résultat : taux de conversion en hausse sur les demandes de démo, et cycle de vente raccourci.

Tu veux visualiser des approches d’exercices efficaces ? Voici une recherche utile.

Retient ceci : la résilience est un avantage commercial quand tu la rends visible et mesurable ; sinon, c’est une dépense incomprise.

Compétences hybrides qui font la différence : cloud, data, Communication et influence au COMEX

Les métiers ne sont plus cloisonnés. Les profils recherchés sont capables de traduire la technique en décisions. Trois axes à développer sans tarder : savoirs cloud, culture data et puissance d’influence.

Côté cloud, tu dois comprendre les responsabilités partagées (IaaS, PaaS, SaaS), les configurations à risque (accès publics, clés exposées), et les contrôles de base (CSPM, CIEM, chiffrement, journaux centralisés). Objectif : poser un standard d’hygiène réaliste et vérifier son application. Côté data, travaille les classifications, les politiques de rétention, et l’anonymisation. Le tracking marketing, l’IA et les pipelines d’analyse imposent de maîtriser consentement et finalité.

Et maintenant, l’arme trop souvent sous-estimée : l’influence. Un plan cyber échoue rarement pour cause de technologie ; il cale sur l’adhésion. Là, les outils de Communication, de Copywriting et de Rédaction Web sont déterminants. Construis une Stratégie de Contenu pour l’interne (guides, micro‑formations, Q/R), et pour l’externe (page sécurité, articles SEO, checklists à télécharger). Tu réutilises ces assets dans le Marketing Digital, la Publicité en Ligne, et la relation commerciale — cohérent et efficace.

Parler sécurité aux non-tech : structure, preuves, bénéfices

Pour embarquer un COMEX, va droit au but : quelle décision attends-tu, quel risque elle couvre, quel impact financier elle évite, et quel coût elle implique. Ajoute un benchmark (ex. exigences NIS2 pour les fournisseurs), une preuve (audit rapide), et une option minimaliste. Tu gagnes par la clarté, pas par la peur.

Utilise des leviers de Psychologie de la Vente pour l’adoption interne : rareté (fenêtre de subvention, échéance réglementaire), preuve sociale (retours d’équipes pilotes), aversion à la perte (risque chiffré). Et cadence séparée : awareness pour tous, compétences avancées pour les équipes clés.

- 🧭 Cartographier 20 actifs critiques et leurs risques majeurs en 10 jours

- 🧪 Lancer un pilote MFA/SSO sur 15% du parc, mesurer l’adoption, étendre si KPIs OK

- 📝 Produire une page “Sécurité & Confiance” et un playbook vendeur pour doper le Taux de Conversion

- 🚀 Former 5 ambassadeurs internes pour diffuser les bonnes pratiques

Pour s’inspirer de formats pédagogiques efficaces, explore cette requête vidéo orientée récit et pédagogie.

Conclusion de la section : la compétence la plus rare, c’est la traduction. Si tu traduis la sécurité en décisions claires et mesurables, tu montes en valeur.

Se former sans perdre de temps : cyber management school, critères de choix et plan d’action

Se former, oui. Mais pas à l’aveugle. Cherche des parcours qui combinent technique, gouvernance et pilotage. Les meilleures approches mettent les mains dans des projets réels, exposent aux obligations RGPD/NIS2/DORA, et poussent à la veille structurée.

Que doit contenir un programme sérieux ? Trois piliers incontournables. 1) Gouvernance & conformité : audit interne, PSSI, DPA, gestion des tiers, indicateurs pour le COMEX. 2) Risque & résilience : BIA, PRA/PCA, exercices, MTTD/MTTR, segmentation, sauvegardes immuables. 3) Communication & pilotage : vulgarisation, tableaux de bord, budget, coordination achat‑juridique‑sales, contenus orientés SEO et Stratégie de Contenu. Les écoles positionnées “cyber management” sont conçues pour ça.

Exemple notable : Nexa Digital School. L’accent est mis sur la transformation numérique, la cybersécurité et le pilotage SI avec des projets concrets, de la veille outillée, et une vision business. L’idée n’est pas d’en faire uniquement des techniciens, mais des managers capables d’arbitrer et d’influencer. Exactement ce que demande le marché actuel où le déficit de profils dépasse largement la simple technique.

Pour choisir, utilise ce filtre simple : est-ce que la formation intègre des cas réels, des livrables utiles à ton entreprise (politiques, matrices de risques, playbooks), et un réseau pour accéder à des stages/alternances ? Si ce n’est pas le cas, passe ton chemin. Vise des badges/certifs alignés terrain (ISO 27001 Lead Implementer, ISO 22301, CCSP, sensibilisation juridique).

- 🎯 Objectif 90 jours : bâtir un portfolio cyber (audit, BIA, playbook incident, page “Sécurité & Confiance”)

- 🔎 Choisir 5 sources de veille (ENISA, ANSSI, Cloud provider, threat intel, juridique data)

- 🧑🏫 Prendre la parole chaque mois : mini‑atelier interne, post LinkedIn, article de Rédaction Web

- 🤝 Trouver un mentor opérationnel (RSSI, DPO, chef de projet cloud) pour valider tes livrables

Tu veux des ressources pratiques sur NIS2 et conformité ? Lance une recherche ciblée pour creuser les attentes.

Dernier point : privilégie les écoles qui forment à la veille active et à la transmission. Un expert qui n’embarque pas les autres reste isolé ; un manager cyber qui forme et clarifie devient indispensable.

Cybersécurité et croissance commerciale : booster la confiance, le Taux de Conversion et le Branding

La sécurité n’est plus backstage. Elle influence la décision d’achat. Les grands comptes demandent des questionnaires de sécurité, des clauses DPA, des preuves de conformité et des garanties de résilience. Les PME suivent. Si ton entreprise sait répondre vite et bien, tu réduis la friction, tu augmentes le Taux de Conversion et tu renforces ton Branding.

Commence par l’essentiel : une page “Sécurité & Confiance” claire sur ton site. Elle doit expliquer la collecte des données, le chiffrement, la gestion des accès, les sauvegardes, et les engagements contractuels. Optimise cette page pour le SEO (requêtes liées à sécurité + secteur), intègre du Copywriting orienté bénéfices, et propose un PDF de due diligence à télécharger. Effet direct : les commerciaux gagnent du temps, les prospects sont rassurés, et le marketing capte des leads qualifiés.

Ensuite, aligne la sécurité avec le Marketing Digital et la Publicité en Ligne. Un tunnel d’acquisition conforme (consentement clair, traçabilité, politique cookies maîtrisée) convertit mieux car la promesse est cohérente. Ajoute des “trust signals” : logo d’audit indépendant, disponibilité du PRA, nom du DPO, SLA de réponse incident. Les formats courts font le job : une vidéo de 60 secondes, une infographie, un comparatif simple.

Cas concret. Un SaaS B2B publie une page sécurité refondue, des playbooks vendeurs, et un calendrier de sensibilisation interne. Résultat mesuré sur 90 jours : +18% de rendez‑vous conclus en phase finale, -30% de délais sur les validations juridiques, satisfaction prospects en hausse (NPS +8). Pourquoi ? Parce que la sécurité a été intégrée comme une preuve de sérieux, pas un frein administratif.

Opérationnaliser la confiance : check-list rapide à déployer

- 🔐 Crée un Security One‑Pager public + un dossier “due diligence” détaillé

- 📜 Standardise un DPA et un SLA sécurité signables rapidement

- 🧰 Outille les sales : FAQ sécurité, scripts, objection‑handling, mini démos SSO/MFA

- 📈 Mesure : impact sur le Taux de Conversion, durée de cycle, scoring des opportunités

- 🗣️ Synchronise la Stratégie de Contenu avec la sécurité (articles, cas clients, webinar)

Pour les agences growth, une couche utile consiste à scorer la sécurité des parcours clients (collecte, stockage, envoi d’emails, tracking) et à ajuster la prospection à froid en conséquence. Cold‑emailing + conformité + personnalisation = taux de réponse en hausse, sans se prendre un mur légal. L’alignement sécurité × vente n’est pas un luxe, c’est un accélérateur mesurable.

Voilà. Tu sais quoi faire. Le reste, c’est toi contre ton inaction.

Quelles compétences prioriser pour débuter en cyber management ?

Cible trois blocs : gouvernance (RGPD, NIS2, DORA), gestion du risque (BIA, PRA/PCA, MTTD/MTTR) et influence (Communication, Copywriting, pédagogie). Ajoute une base cloud (CSPM, IAM) et une culture data (classification, rétention).

Comment prouver l’impact business de la cybersécurité ?

Pose des KPI parlants : deals gagnés grâce à une due diligence rapide, baisse du MTTR, réduction des incidents majeurs, accélération des cycles juridiques, amélioration du Taux de Conversion via une page “Sécurité & Confiance” optimisée SEO.

Quelle école ou formation choisir sans perdre de temps ?

Privilégie une cyber management school avec projets réels, livrables concrets (politiques, matrice de risques, playbooks), veille structurée et réseau pro. Un exemple orienté pratique : des parcours à la Nexa Digital School, mêlant transformation numérique, cybersécurité et pilotage SI.

Comment embarquer le COMEX sans jargonner ?

Structure en quatre points : décision attendue, risque couvert, impact financier évité, coût de mise en œuvre. Ajoute un benchmark réglementaire et une option minimaliste. Le langage clair l’emporte sur la technicité.

La cybersécurité peut-elle améliorer le marketing et la vente ?

Oui. Une posture transparente et mesurable rassure, renforce le Branding, fluidifie la Publicité en Ligne et augmente le Taux de Conversion. Les preuves : page sécurité, audits, SLA, cas clients, scripts commerciaux.

Moi c’est Mariane (avec un seul “n”).

J’ai troqué les process corporate contre des contenus qui claquent (et qui rankent).

Passionnée par le business en ligne, le SEO et l’IA, je transforme les idées floues en stratégies digitales qui font du bruit là où ça compte : dans les résultats. Je crois qu’avec un peu de tech, beaucoup d’audace, et une bonne dose de clarté, on peut faire exploser bien plus que des KPI.