La cyberpuissance chinoise ne se mesure plus seulement à la taille de ses infrastructures ni à ses mastodontes technologiques tels que Huawei ou Alibaba. Depuis quelques années, Pékin a mis en place une véritable machine d’industrialisation du hacking, organisée, coordonnée et intégrée à sa stratégie globale de puissance numérique. Cette offensive dépasse largement la simple défense pour pénétrer durablement les zones sensibles à travers une stratégie offensive qui fait froid dans le dos.

| Habitué au story des 15 secondes ? Voilà ce que tu dois retenir : |

|---|

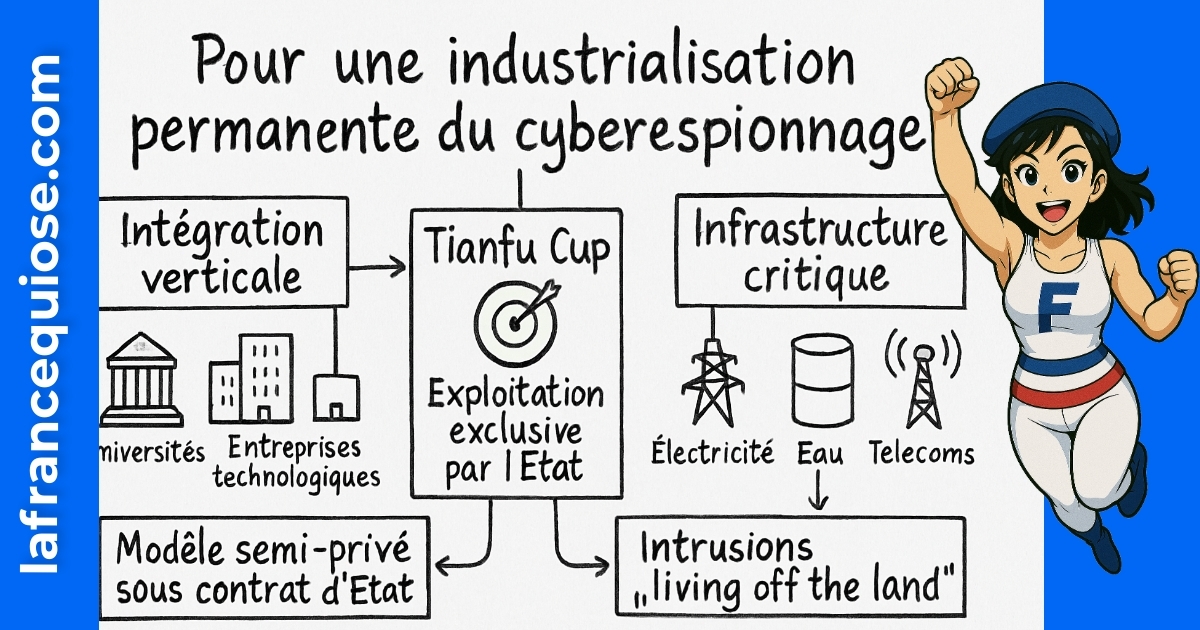

| ✅ Chine : un écosystème complet mêlant université, entreprises et État pour dominer le hacking |

| ✅ Tianfu Cup, compétition interne, source principale de failles exploitées avant correction |

| ✅ Utilisation silencieuse d’infrastructures critiques comme levier stratégique global |

| ✅ Une collaboration opaque entre acteurs publics et semi-privés, un modèle inédit en 2025 |

Comment la Chine a industrialisé le hacking pour asseoir sa cyberpuissance

Depuis l’arrivée de Xi Jinping en 2013, la stratégie chinoise a changé d’échelle. Avant cette date, la puissance numérique restait cantonnée aux infrastructures, aux GAFAM locaux que sont Tencent, Baidu ou JD.com, et à la gestion du trafic internet. Mais Snowden a fait exploser cette donne, en montrant que la maîtrise du cyberespace passe aussi par le hacking étatique offensif.

Pour Pékin, c’est un électrochoc. Pendant plusieurs années, la Chine met en place un programme ambitieux : intégrer les universités, les entreprises technologiques et les agences gouvernementales dans une chaîne parfaitement huilée. Lenovo, ZTE et Xiaomi, pour ne citer qu’eux, sont aussi partie prenante dans ce dispositif, notamment dans le développement de logiciels et matériels qui favorisent l’accès aux données et aux failles logicielles.

Deux éléments clés expliquent cette industrialisation :

- 🎯 L’intégration verticale : Pékin ne se contente plus de missions ponctuelles. Avec des acteurs comme Cheetah Mobile, signataire de contrats avec l’État, l’exploitation des failles devient un mécanisme permanent.

- 🎯 Le contrôle absolu des découvertes : les vulnérabilités détectées lors des compétitions – notamment la Tianfu Cup – ne sont jamais rendues publiques, transformant les failles en armes plutôt qu’en opportunités de sécurisation collective.

Cet écosystème s’apparente à une véritable chaîne de production, où les hackers ne sont plus des individus isolés mais des rouages d’un système structuré, intégrés à un plan étatique qui vise le contrôle et l’influence mondiale.

| Acteurs clés 🔐 | Rôle dans l’industrialisation | Exemple |

|---|---|---|

| Huawei | Développement d’équipements réseau susceptibles d’être des vecteurs d’entrée pour hacking | Infiltration probable de réseaux télécoms à l’étranger |

| Tencent | Base de données et collecte d’informations utilisateurs pour cibler | Exploitation des datas pour espionnage ciblé |

| Baidu | Support technique et IA pour analyse automatisée des vulnérabilités | Renforcement des capacités d’exploitation rapide |

| Isoon (privé) | Actions de hacking commandées, notamment via postes de police locaux | Intrusions locales relayées et pilotées dans plusieurs provinces |

À lire également :

Kelio : Optimise ta gestion du temps pour plus de productivité !

Gérer son temps, c’est plus qu’un nécessaire à la survie entrepreneuriale, c’est devenu un art à maîtriser. Si tu croules sous les to-do lists interminables,…

Le rôle stratégique des compétitions comme la Tianfu Cup dans le hacking chinois

La Tianfu Cup est l’un des instruments phares de cette stratégie d’industrialisation. Interdits de compétitions internationales depuis 2018, les hackers chinois se concentrent désormais sur cette compétition domestique, organisée par le gouvernement.

Les particularités de la Tianfu Cup ?

- 🔥 Pas de publication des failles : contrairement à Pwn2Own, qui diffuse les vulnérabilités découvertes pour que les éditeurs les corrigent, Pékin garde toutes les failles pour son service d’espionnage.

- 🔥 Orientation vers l’usage opérationnel : les failles ne servent pas qu’à la théorie, mais sont utilisées pour infiltrer des cibles sensibles.

- 🔥 Encadrement étatique : les participants sont formés dans des institutions spécialisées, collaborant avec des entreprises comme Sogou et Alibaba pour développer des technologies adaptées.

À travers la Tianfu Cup, la Chine assure un flux constant de découvertes qui alimente ses services de renseignement et ses agences de hacking. Cette compétition sert aussi de mécanisme de recrutement, permettant de détecter les talents avant qu’ils ne soient absorbés par des unités d’État ou entreprises sous contrôle gouvernemental.

| Caractéristiques de la Tianfu Cup 🎯 | Description |

|---|---|

| Organisation | Exclusivement nationale, Pemer (gouvernement chinois) en superviseur unique |

| Utilisation des données | Exploitation exclusive par l’État, non divulgation aux éditeurs |

| Participants | Chercheurs en cybersécurité formés et sélectionnés localement, avec un pont vers les secteurs public et privé |

| Délais de déclaration des failles | Obligation légale de 48 h pour toute découverte de vulnérabilité |

À lire également :

Cyberattaques, sanctions européennes, enjeux géopolitiques et batailles technologiques : 2025 s’annonce comme une année charnière pour les géants du digital. Meta inflige un douloureux revers…

Le hacking comme marché public : quand la cyberattaque s’intègre aux structures étatiques chinoises

Le hacking à Pékin n’est plus seulement une activité secrète mais devient une filière économique contrôlée avec précision. La fuite des documents d’Isoon en 2024 a marqué un tournant, dévoilant l’existence d’une industrie du hacking sous contrat, agissant même au niveau municipal.

Les points marquants de cette nouvelle donne :

- 💼 Des entreprises semi-privées sous contrat avec l’État, chargées de missions de cyberattaque opérationnelle, souvent ciblées sur des infrastructures critiques.

- 💼 Une capillarité de la commande publique allant jusqu’aux postes de police locaux, illustrant la multiplication des acteurs et la diversité des ordres d’action dans tout le pays.

- 💼 Un lien étroit et opaque entre secteur privé et services de renseignement, où la frontière est floue et le contrôle presque total.

Ce modèle diffère des pratiques occidentales, où la coopération public-privé est souvent morcelée et soumise à des cadres légaux stricts. En Chine, la coordination est directe, rapide, sans terme à la transparence ou au débat démocratique. Cette approche donne un avantage tactique difficile à contrer.

| Organisation du hacking semi-privé 🏢 | Focus | Cas concret |

|---|---|---|

| Isoon | Mène des intrusions cyber sous commande étatique | Hacking contre des cibles locales et régionales, documents fuités sur GitHub |

| Sogou | Fournisseur de logiciels facilitant la collecte et analyse de failles | Collaboration avec le gouvernement pour ciblage d’infrastructures |

| JD.com | Participation au financement des programmes d’excellence en cybersécurité | Programme de sensibilisation et recrutement de talents |

Les infrastructures critiques dans la ligne de mire : une stratégie « living off the land »

Au-delà de l’espionnage classique, la Chine a développé une capacité d’intrusion silencieuse dans des infrastructures stratégiques, testant les réseaux électriques, les systèmes d’eau et les points sensibles des télécommunications dans plusieurs pays, notamment à Guam, un enjeu géopolitique majeur proche de Taïwan.

Voici la méthode employée :

- ⚡ Living off the land : utilisation exclusive d’outils natifs aux machines ciblées pour éviter d’être détecté par les antivirus ou les équipes de réponse.

- ⚡ Prépositionnement : infiltration sans déclenchement immédiat d’attaque, pour conserver une porte dérobée en cas de crise.

- ⚡ Discrétion maximale : agissement sous le radar pour conserver la surprise stratégique.

Cette stratégie complexifie fortement la défense des infrastructures critiques, car les intrusions sont parmi les plus difficiles à détecter et à éradiquer. Face à cela, les démocraties doivent revoir leurs modèles de sécurité et se poser la question des compromis entre transparence et efficacité opérationnelle.

| Types d’infrastructures ciblées 🔒 | Objectif potentiel |

|---|---|

| Réseaux électriques | Paralysie partielle en cas de conflit |

| Systèmes de traitement des eaux | Atteinte à la sécurité sanitaire et à la qualité de vie |

| Télécommunications (Huawei, ZTE) | Accès aux données stratégiques et contrôle des flux |

| Bornes de recharge de véhicules électriques | Sabotage ciblé ou collecte d’informations sur les mouvements |

Face à ces enjeux, la coopération entre les États démocratiques, les entreprises, et les chercheurs doit être accélérée pour contrer cette avancée chinoise.

Les démocraties confrontées à la cybersurveillance chinoise : enjeux et réponses

La montée en puissance du hacking industriel chinois questionne plus largement les démocraties sur leurs capacités à répondre sans trahir leurs principes. Les différences structurelles marquent un fossé :

- ⚖️ Centralisation versus fragmentation : alors que la Chine contrôle étroitement toutes les étapes, les démocraties peinent à coordonner action publique et privée.

- ⚖️ Obligation de divulgation légale : nulle part ailleurs qu’en Chine la transmission de toutes failles détectées est imposée sous 48 heures.

- ⚖️ Philosophie et transparence : un modèle ouvert dans les démocraties contre un contrôle totalitaire en Chine.

Pour ne pas laisser la Chine prendre une avance décisive, plusieurs pistes se dégagent :

- 🚀 Établir des normes internationales de divulgation responsable, avec des obligations partagées pour assurer un équilibre des forces.

- 🚀 Optimiser la collaboration public-privé dans les démocraties, via des plateformes sécurisées et des financements ciblés.

- 🚀 Renforcer la défense des infrastructures critiques par l’innovation et les partenariats transnationaux.

| Démocraties vs Chine 🇺🇸🇨🇳 | Caractéristique | Impact |

|---|---|---|

| Chine | Écosystème intégré et réglementé de hacking | Avantage stratégique, exploitation systématique des failles |

| Démocraties | Modèle décentralisé, respect de la vie privée et de la transparence | Difficultés d’action rapide et coordination limitée |

La course à la cyberpuissance est donc aussi une course idéologique et stratégique. La réponse des démocraties devra se faire sans sombrer dans un modèle autoritaire, mais avec la lucidité qu’exige le contexte mondial.

FAQ sur la cyberpuissance chinoise et l’industrialisation du hacking

- Q : Qu’est-ce que la Tianfu Cup et pourquoi est-elle importante ?

R : C’est une compétition chinoise de hacking ouverte aux chercheurs nationaux, où les failles découvertes sont exploitées par l’État, renforçant la cyberpuissance chinoise. - Q : Comment la Chine utilise-t-elle les entreprises dans sa stratégie de hacking ?

R : Elle confie des missions offensives à des prestataires semi-privés comme Isoon, assurant une large capillarité et une action coordonnée à différents niveaux. - Q : Qu’est-ce que le “living off the land” dans le contexte des cyberattaques ?

R : C’est l’utilisation des outils et logiciels déjà présents dans les systèmes ciblés pour infiltrer discrètement des infrastructures, rendant la détection très difficile. - Q : Pourquoi les démocraties ont-elles du mal à rivaliser avec ce modèle chinois ?

R : Parce qu’elles sont structurées autour de principes de transparence, débats démocratiques et décentralisation, ralentissant leurs réponses opérationnelles. - Q : Quel rôle jouent les géants technologiques chinois dans cette stratégie ?

R : Des entreprises comme Huawei, Alibaba, Tencent ou Baidu collaborent étroitement avec l’État pour développer des infrastructures et outils facilitant le hacking offensif.

Moi c’est Mariane (avec un seul “n”).

J’ai troqué les process corporate contre des contenus qui claquent (et qui rankent).

Passionnée par le business en ligne, le SEO et l’IA, je transforme les idées floues en stratégies digitales qui font du bruit là où ça compte : dans les résultats. Je crois qu’avec un peu de tech, beaucoup d’audace, et une bonne dose de clarté, on peut faire exploser bien plus que des KPI.