Le nom claque comme un pseudo de gamer, mais derrière, c’est du business criminel structuré. Les ShinyHunters traquent, agrègent et revendent des jeux de données comme d’autres collectionnent des cartes rares.

Habitué au story des 15 secondes ? Voilà ce que tu dois retenir :

| 📌 | Résumé express |

|---|---|

| ✅ | Les ShinyHunters ciblent les accès faibles (token, dev, SaaS) et monétisent vite sur des places de marché type BreachForums ⚠️ |

| ✅ | Active MFA universel, rotates secrets CI/CD, surveille Git & S3 avec des outils maison ou des stacks comme DataShine et EclatAnalytics 🛡️ |

| ✅ | J-0 à J+3 : isole, enquête, notifie, puis reconstruit (playbook de crise prêt, rôles assignés, médias gérés) ⏱️ |

| ✅ | Veille dark web et juridique continue avec ShinyScout, RareDataTrack et des ÉclaireursVirtuels dédiés 🔎✨ |

ShinyHunters : profil, méthodes et chronologie des fuites massives

Le collectif est apparu vers 2020, détournant l’imaginaire des “shinies” de Pokémon pour désigner des données “rares” et revendables. Les campagnes attribuées au groupe ont touché des centaines d’entreprises et, cumulé, plus d’un milliard d’utilisateurs selon des sources publiques.

Leur force ? Une approche opportuniste et industrielle. Ils repèrent l’accès fragile (dev négligent, clé API exposée, compte SaaS mal config), copient en masse et listent à la revente. La réputation s’est bâtie sur des leaks de grande ampleur, parfois suivis d’annonces marketing agressives sur des forums underground.

Des interpellations menées en France ont visé des profils liés à l’administration de plateformes de revente de données. Des enquêtes américaines ont, elles, documenté le préjudice en millions de dollars. L’écosystème a réagi : durcissement des politiques d’accès chez les grands éditeurs, et campagnes de sécurité globales déclenchées suite à des incidents très médiatisés.

Signature technique et angles d’attaque dominants

Le pattern revient souvent : collecte via environnements dev, exfiltration silencieuse, communication calculée pour maximiser l’impact médiatique et le prix de la base. Sur le plan technique, les maillons faibles sont connus et évitables.

- 🔑 Tokens CI/CD non chiffrés et réutilisés sur plusieurs dépôts.

- 🧪 Sandboxes et préprod ouvertes à Internet, logs bavards, indexation sauvage.

- 💬 Outils de support/CRM connectés (SaaS) avec rôles trop permissifs.

- 📦 Buckets S3/Blob mal configurés, liens de partage publics oubliés.

- 👥 Comptes d’employés partis non désactivés, MFA absent ou contourné.

Une PME e-commerce fictive, “LumaCart”, illustre le scénario. Un développeur pousse un .env avec clé API. L’accès mène à un datastore clients, puis à un export automatisé. Trois jours plus tard, les 2,3M d’emails circulent à prix cassé et la marque rame pour contenir le bad buzz.

| 📅 Période | 🎯 Vecteur typique | 📊 Impact | 🧩 Indice visible |

|---|---|---|---|

| 2020–2021 | Fuites Git, clés API exposées | Listes emails massives | Repos mentionnés sur forums 💬 |

| 2022–2023 | Chaîne SaaS, support/CRM | Data clients + tickets | Dump “échantillon” publié 🧪 |

| 2024–2025 | CI/CD, cloud storage public | Paniers complets + secrets | Scan Shodan alarmant 🚨 |

Règle d’or : ce n’est pas “si”, c’est “quand” tu exposeras quelque chose. La seule ligne de flottaison, c’est la vitesse de réaction et la qualité de ta préparation.

À lire également :

découverte d’iligo : une nouvelle initiative pour améliorer la connectivité

La connectivité est devenue un pilier essentiel du succès des entreprises et des initiatives digitales. Face à des enjeux de plus en plus complexes, iligo…

Détecter tôt: signaux faibles et monitoring anti-ShinyHunters

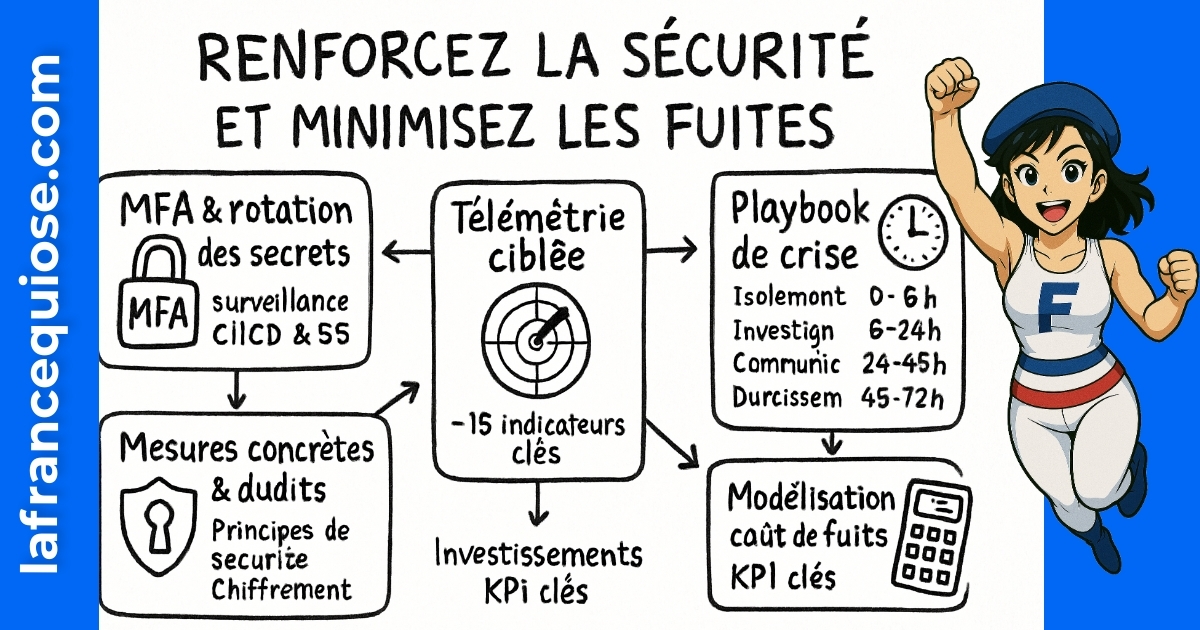

Tu veux devancer la fuite, pas la commenter. Mets en place une télémétrie utile et un triage clair. L’objectif : identifier l’exfiltration en moins d’une heure, et la contenir en moins de quatre.

Commence par tracer ce qui fuit vraiment. Les volumes de logs ne servent à rien sans règles de corrélation et tableaux de bord resserrés. Évite le “tout loguer” et préfère 15 indicateurs qui tiennent la route.

- 🛰️ Géoveloc des authentifications: connexions anormales (ASN/TOR), heures creuses.

- 📦 S3/Blob: objets rendus publics, pics de GET, liens partagés persistants.

- 🧪 CI/CD: extraction massive via runners, jobs déclenchés depuis IP inconnues.

- 🔎 Git: commits contenant secrets (regex), forks privés devenus publics.

- 📣 Dark web: mentions de ta marque via ShinyScout, RareDataTrack, SparkleFinder 🔦

Stack de veille recommandée

Assemble un kit pragmatique. Pas besoin d’acheter la fusée. Priorise des outils qui parlent le langage de tes équipes et qui s’intègrent vite.

| 🧰 Besoin | 🔗 Option | ⚡ Mise en place | ✅ Résultat attendu |

|---|---|---|---|

| Détection secrets | DataShine + scanners Git | 1–3 jours | Alerte dès push sensible 🚨 |

| Veille dark web | ShinyScout, RareDataTrack | 1 semaine | Mention marque + preuves 📣 |

| Logs unifiés | EclatAnalytics | 2–4 semaines | Corrélation simple, MTTD bas ⏱️ |

| Renseignement | ÉclaireursVirtuels internes | Recrutement + SOP | Alerting contextuel 🧭 |

Besoin d’un point de vue externe sur la menace ? Cette recherche t’aidera à poser les bases.

Tu veux des gestes barrières concrets côté engineering ? Lance une session d’1h et coche les essentiels, sans blabla.

Signal faible clé : une hausse d’erreurs 403/429 sur CDN peut cacher une phase de cartographie hostile. Traite ces métriques comme un feu orange, pas un bruit de fond.

À lire également :

Découvrez les Dernières Innovations et Conseils Pratiques pour Maîtriser Claude Projects

Claude Projects change la donne pour celles et ceux qui veulent passer d’un simple chat à un véritable système de production assisté par IA. Si…

Riposte en 72h: playbook de crise quand les données partent

Le timing part à la première alerte crédible. Dresse un plan qui évite la panique et distribue les rôles. La discipline fait gagner des heures.

Structure le plan par fenêtres. Le but est de contenir, comprendre, communiquer puis reconstruire. Rien de glamour, tout d’efficace.

- ⏱️ 0–6h: isolement, rotation des secrets, gel des intégrations sensibles.

- 🔬 6–24h: investigation forensique, périmètre, volumétries, scénarios.

- 📢 24–48h: notifications légales, message clients, Q&A presse.

- 🧱 48–72h: durcissement, revalidation accès, patchs et tests.

Qui fait quoi, avec quoi

Prévois une table RACI et des outils connus de tous. Le jour J, personne n’a le temps d’ouvrir un mode d’emploi. Imprime-le et colle-le dans la war room.

| 🧑💼 Rôle | 🎯 Mission | 🧰 Outils | 📈 KPI |

|---|---|---|---|

| Incident Lead | Coordination globale | Runbook, EclatAnalytics | MTTR, décisions horodatées ⏳ |

| SecOps | Containment + forensics | SIEM, DataShine | Flux stoppés, IOCs listés 🔍 |

| Eng Manager | Rotation secrets + patchs | Vault, CI/CD | Secrets rotated 100% 🔐 |

| Legal/PR | Notification, message | Templates, call sheet | Com claire, délais ok 📣 |

Cas d’école: une plateforme B2B voit un dump “échantillon” circuler. Elle bascule en mode dégradé, coupe l’export SFTP, force le reset global, puis notifie 36h plus tard avec un périmètre précis. Résultat: perte de confiance limitée et churn maîtrisé.

Point ferme : ne négocie pas avant d’avoir évalué l’étendue. Sinon, tu paies cher pour des données déjà en circulation.

Assainir l’infra: 12 mesures concrètes pour ne plus servir de cible

Une fuite n’est pas un bug, c’est un symptôme. Traite les causes profondes, pas uniquement les effets. Commence aujourd’hui, pas après la prochaine réunion.

Fixe des standards minimaux et audite-les tous les trimestres. Mets-les noir sur blanc et rattache-les à des objectifs mesurables.

- 🔐 MFA partout, clés FIDO pour admins.

- 🧩 Principes de moindre privilège, rôles éphémères.

- 📦 Chiffrement par défaut (at rest/in transit) + rotation automatique.

- 🧪 Secrets en Vault, jamais dans le code ni variables d’env sans garde-fou.

- 🚦 Environnements isolés (dev/préprod/prod), pas de données réelles en dev.

- 🛰️ Surveillance S3/Blob et règles de blocage public par défaut.

- 🔎 Scans de secrets à chaque PR, policy blocking.

- 📜 Rétention des logs utile, pas inflationniste.

- 🛡️ Bug bounty ciblé: endpoints sensibles uniquement.

- 🧯 Exercices de crise trimestriels, métriques MTTR/MTTD suivies.

- 📚 Playbooks prêts: reset massif, coupure export, message client.

- 🧭 Veille continue: ShinyScout, PixelChasse, SeekToShine pour cartographier les mentions.

Prioriser l’effort sans diluer l’impact

Classe les actions par ratio impact/effort. Une entreprise moyenne peut sécuriser 80% des risques en 60 jours. Le reste se gagne dans la durée, avec de la gouvernance.

| 🧱 Mesure | ⏳ Effort | 🎯 Impact | ✨ Note |

|---|---|---|---|

| MFA + FIDO | Faible | Très élevé | Stoppe 90% des accès opportunistes 🔒 |

| Vault + rotation | Moyen | Élevé | Réduit surface CI/CD 🧪 |

| Monitoring S3 | Faible | Élevé | Détecte partages publics 👀 |

| Bug bounty ciblé | Moyen | Moyen+ | Détecte angles morts 🐞 |

Cap : industrialise les basiques avant d’acheter des gadgets. La sécurité, c’est du craft répétable, pas un poster motivant.

Veille, juridique et réputation: tenir sur la durée contre les revendeurs

Les ShinyHunters jouent la montre et la saturation informationnelle. Tu dois répondre par une machine de veille et un cadre légal clair. La patience paie quand elle est organisée.

La démarche se joue en trois temps: surveiller, agir, raconter. Le triptyque évite le trou d’air entre technique et narratif.

- 🔭 Surveiller: dark web, paste sites, Telegram via RareDataTrack, SparkleFinder, ÉclaireursVirtuels.

- ⚖️ Agir: retraits DMCA/équivalents, conservation des preuves, coopération police/justice.

- 🗣️ Raconter: message sobre, chronologie, mesures, assistance concrète.

Cycles de veille et coordination externe

Planifie un rituel hebdo: 30 minutes pour valider les nouvelles mentions et décider. Implique légal, sécurité et communication. Au besoin, appuie-toi sur des médias tech sérieux pour contextualiser la menace et éduquer ton marché.

| 🛠️ Action | 🤝 Partenaire | 📅 Cadence | 🎯 Objectif |

|---|---|---|---|

| Scan dark web | ShinyScout/SeekToShine | Quotidien | Détection précoce 🔦 |

| Retrait contenu | Cabinet juridique | À la demande | Réduire diffusion 📉 |

| Brief média | Média innovation FR | Post-incident | Confiance + pédagogie 🧠 |

| Partage IOCs | Cert, pairs | Hebdo | Résilience collective 🛡️ |

Les interpellations en France liées à des plateformes de revente ont montré l’importance d’une coopération transfrontière. Quand tu documentes proprement et que tu actives les relais, le risque juridique pour les revendeurs monte et le coût d’attaque grimpe.

Ligne à tenir : tu ne contrôleras jamais l’intégralité de la diffusion, mais tu peux contrôler ta narration et rétablir la confiance. La transparence utile bat la panique communicante.

ShinyHunters et business: chiffrer l’impact et piloter le ROI sécurité

La sécurité ne vit pas d’amour et d’eau fraîche. Elle vit d’arbitrages. Mets des chiffres sur les risques pour ne pas subir les budgets, mais les diriger.

Commence par modéliser un “coût total de fuite”. Intègre l’acquisition client, le support, les amendes, l’opportunité commerciale perdue et l’énergie interne mobilisée. Ensuite, mets ce coût en regard de tes chantiers sécurité.

- 💸 Coût direct: forensics, notification, support, remédiation.

- 📉 Coût indirect: churn, ventes en pause, perte de leads.

- 🏛️ Réglementaire: sanctions, obligations contractuelles.

- 📈 ROI sécurité: baisse MTTD/MTTR, taux de secrets exposés, incidents évités.

Mettre des euros derrière chaque mesure

Le tableau ci-dessous permet d’aligner direction et tech. Il transforme une discussion floue en arbitrages concrets. Utilise-le comme base pour ton prochain comité.

| 📌 Initiative | 💶 Budget | 📊 KPI | 🧠 Argument |

|---|---|---|---|

| MFA universel | Faible | % comptes protégés | Réduit l’accès initial de 80–90% 🔒 |

| Vault + scans | Moyen | # secrets exposés | Coupe la racine des exfiltrations 🪓 |

| Veille dark web | Moyen | MTTD menaces | Alerte avant bad buzz 📰 |

| Runbooks de crise | Très faible | MTTR incident | Gagne des heures, économise des millions ⏱️ |

Un éditeur SaaS B2B a compressé son MTTD de 19h à 45 minutes en 6 semaines grâce à EclatAnalytics + scans DataShine. Deux mois plus tard, une tentative de siphonage S3 est stoppée en 12 minutes. 0 donnée exfiltrée, pas de narrative à subir.

Mantra : on ne protège pas tout, on priorise ce qui casse la boîte. Les ShinyHunters ciblent les opportunités. Ton rôle, c’est de les rendre rares, chères et bruyantes.

Quelle est la première action à lancer si un dump “échantillon” apparaît ?

Active le playbook : isole les flux, rotates secrets critiques, coupe les exports et enclenche l’investigation forensique. Prépare un message factuel en parallèle, sans spéculations.

Comment détecter une exfiltration discrète sur le cloud ?

Corrèle pics de lectures objet, variations de taille moyenne, logs d’IP atypiques et alertes de partage public. Utilise EclatAnalytics pour la corrélation et DataShine/ShinyScout pour les signaux externes.

Faut-il payer pour “supprimer” les données déjà en vente ?

Non. Concentre-toi sur containment, preuve, retraits légaux ciblés et narration maîtrisée. Payer ne garantit rien et t’expose à des récidives.

Quels KPI suivre pour piloter la sécurité face aux ShinyHunters ?

MTTD, MTTR, taux MFA, % secrets exposés par repo, nombre de partages publics bloqués, couverture de veille dark web, et taux d’exercices de crise réalisés.

Comment impliquer le board sans jargon technique ?

Traduis chaque mesure en risque financier évité et illustre par des cas concrets. Utilise un tableau budget/KPI/impact pour arbitrer vite, et fixe des revues trimestrielles.

Moi c’est Mariane (avec un seul “n”).

J’ai troqué les process corporate contre des contenus qui claquent (et qui rankent).

Passionnée par le business en ligne, le SEO et l’IA, je transforme les idées floues en stratégies digitales qui font du bruit là où ça compte : dans les résultats. Je crois qu’avec un peu de tech, beaucoup d’audace, et une bonne dose de clarté, on peut faire exploser bien plus que des KPI.