Le hijacking a changé d’échelle. Entre vols de sessions, détournements DNS et prises de contrôle de comptes, les attaques se glissent là où la surveillance baisse. Résultat : des marques perdent du trafic, des clients et parfois des secrets.

Si tu gères un site, un business en ligne ou une audience, tu ne peux plus jouer la montre. Ce guide te montre exactement comment reconnaître, prévenir et contrer les détournements — sans bla-bla.

| Habitué au story des 15 secondes ? Voilà ce que tu dois retenir : ⚡ |

|---|

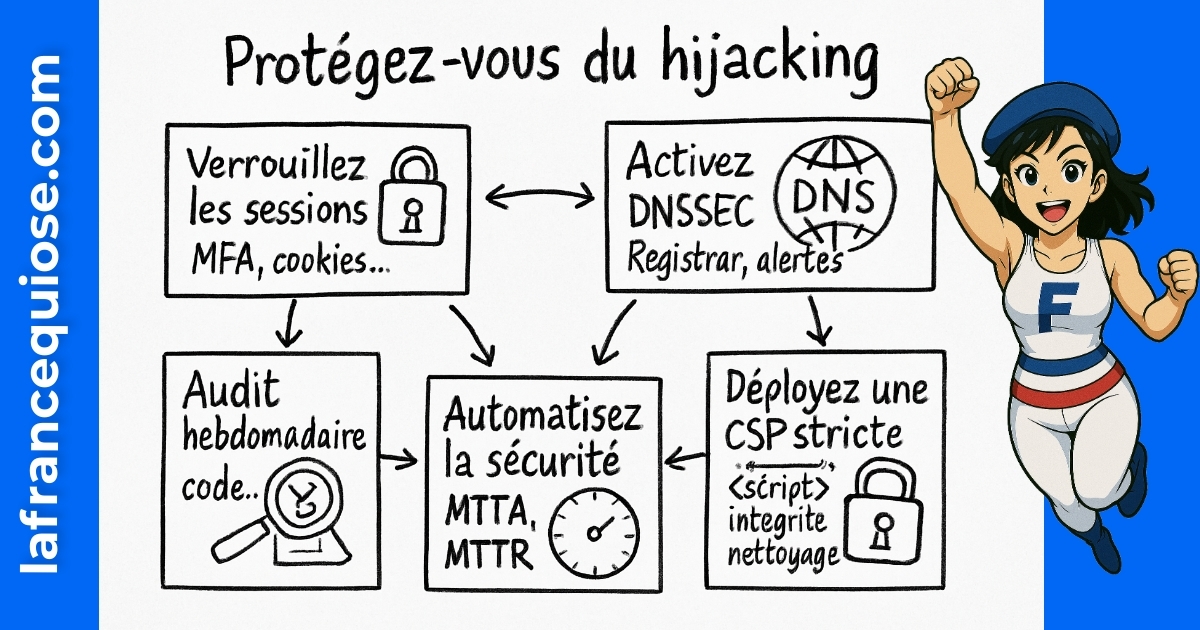

| ✅ Point clé #1 : Verrouille tes sessions (MFA, cookies HttpOnly/Secure/SameSite, rotation) pour casser le session hijacking 🔐 |

| ✅ Point clé #2 : Active DNSSEC + surveillance WHOIS/NS pour éviter le DNS hijacking 🧭 |

| ✅ Point clé #3 : Audit hebdo du code, des extensions et des accès. Ce que tu ne contrôles pas, te contrôle 🔎 |

| ✅ Point clé #4 : Playbook 72h prêt à l’emploi (contain, rotate, patch, informer) pour limiter la casse 🧯 |

Comprendre le hijacking : définitions, périmètres et enjeux business

Le terme hijacking désigne un détournement ou une prise de contrôle illégitime d’un actif numérique : session utilisateur, DNS, compte social, contenu, navigateur ou même position SEO. Les attaquants exploitent la moindre faille : un cookie exposé, un plugin obsolète, une redirection mal configurée. Tu connais déjà les dégâts : perte de données, contenu modifié, baisse de confiance et campagnes publicitaires sabotées.

Sur le terrain, plusieurs familles se distinguent. Le session hijacking s’appuie sur des cookies volés ou réutilisés pour usurper une identité. Le DNS hijacking redirige ton domaine vers une fausse IP. Le brand hijacking exploite ta marque pour piéger tes clients via faux sites ou profils sociaux. Le SEO hijacking détourne ton trafic via cloaking, redirections ou contenus parasitaires. Et le browser hijacking ajoute des extensions malveillantes qui injectent des scripts.

Exemples parlants : des pages clonées de Nike ou Adidas pour voler des cartes, des comptes Apple ciblés par de faux emails iCloud, des fausses promos McDonald’s, Coca-Cola ou Pepsi pour hameçonner, des contrefaçons Louis Vuitton (groupe LVMH) poussées en SEO, des emails d’“expédition IKEA” ou “commande Renault” redirigeant vers des sites piégés. Chaque cas illustre la même mécanique : détourner la confiance établie.

- 🎯 Objectif de l’attaquant : argent rapide, données revendables, accès latéraux.

- 🧩 Angles d’attaque : cookie, DNS, plugin, compte social, campagne Ads.

- 🚨 Signaux faibles : hausse d’erreurs 401/403, pics d’IP suspectes, redirections inconnues.

- 📉 Impact business : SAV saturé, ROAS détruit, SEO qui décroche, réputation écornée.

Session hijacking : comment les cookies deviennent une porte d’entrée

Le scénario classique : une session authentifiée est créée, un cookie de session est stocké, puis un attaquant l’intercepte (Wi‑Fi public, XSS, malware) ou le réutilise sur son appareil. S’il n’expire pas vite, sans SameSite ni HttpOnly, le compte est à portée. Pire, une session non liée au device fingerprint ou à l’IP rend la réutilisation “invisible”.

Côté défense, impose des cookies marqués Secure, HttpOnly, SameSite=Strict, une expiration courte et une revocation à chaque changement critique (mot de passe, device). Ajoute une MFA sur les actions à risque (paiement, export de données), un rechallenge régulier et une détection d’anomalies (changement brutal d’empreinte navigateur).

- 🛡️ À auditer : durée des sessions, flags de cookies, endpoints sensibles.

- 🔍 À surveiller : IPs TOR, ASNs connus, patterns d’user-agent improbables.

- ⚙️ À automatiser : invalidation de sessions à la rotation d’API keys et aux mises à jour de rôles.

Le hijacking n’est pas un concept flou : c’est la somme de petits détails techniques mal paramétrés. Si tu veux réduire le risque, tu commences par les sessions et le DNS, car ce sont les deux leviers les plus rentables pour l’adversaire.

Prévention hijacking : sécuriser sessions, DNS et surface d’attaque (méthodes concrètes)

Il n’y a pas de magie, seulement une checklist technique que tu appliques sans compromis. Priorité aux fondations: authentification, configuration des cookies, durcissement du navigateur, gouvernance des accès, DNSSEC et hygiène logicielle. Tu verrouilles la porte d’entrée avant de penser aux caméras.

Côté sessions, mets en place une MFA contextuelle (push, FIDO2), impose des cookies Secure/HttpOnly/SameSite, réduis la TTL à l’essentiel et lie la session à un device fingerprint sobre (plateforme, timezone, accept-language). À chaque action sensible, déclenche un rechallenge ou une signature côté serveur.

- 🔐 Cookies : Secure + HttpOnly + SameSite=Strict, rotation après login et action sensible.

- ⏳ Expiration : inactivité courte (15–30 min) et max-age limité.

- 🧠 MFA : FIDO2/WebAuthn > SMS, et pas seulement à la connexion.

- 🧹 Session hygiene : kill all sessions après reset mot de passe ou changement email.

DNS et certificats : casser les détournements à la racine

Active DNSSEC, verrouille ton registrar avec des verrous de transfert, surveille WHOIS et nameservers, et impose l’autorenouvellement de ton domaine. Pour le TLS, force HSTS et vérifie la chaîne de certificats. Un détournement DNS sans surveillance passe “en silence” pour beaucoup d’utilisateurs.

- 🧭 Registrar : verrou de registre, contacts à jour, 2FA et journal d’accès.

- 📡 Monitoring : alerte sur changements NS/A/AAAA/MX, expiring domains.

- 🔏 HSTS : préchargé si possible, redirection 301 stricte vers HTTPS.

Durcissement applicatif : XSS, scripts et dépendances

La plupart des vols de cookies passent par XSS. Déploie une Content-Security-Policy stricte, signe les scripts avec Subresource Integrity et nettoie les entrées. Évite de charger des scripts de domaines tiers non maîtrisés. Les plugins et thèmes obsolètes sont des bombes à retardement.

- 🧱 CSP : default-src ‘self’; bloque inline/script non signés.

- 🧬 SRI : integrity + crossorigin sur CDN tiers.

- 🔄 Patch : mises à jour hebdo, audit des extensions inutiles.

- 🧪 Tests : scans SAST/DAST récurrents, bug bounty privé.

Pour une équipe marketing ou contenu, forme aux signaux de compromission et impose des rôles minimaux dans les CMS. Personne n’a besoin d’être admin en permanence. Archive, puis supprime les accès inactifs.

Tu veux un repère simple ? Calque ton niveau de défense sur la valeur des données exposées. Paiements, santé, identités : MFA obligatoire, journalisation granulaire et revue bimensuelle des accès.

- ✅ À faire cette semaine : activer MFA pour tout le staff, CSP stricte, HSTS, DNSSEC.

- 📅 À planifier : bug bounty interne, chaos engineering sécurité léger.

- 🚫 À éviter : extensions “magiques” non maintenues, consoles ouvertes aux freelances indéfiniment.

Tu viens de réduire ton exposition. Prochaine étape : protéger la marque et le trafic, parce que le hijacking passe aussi par le SEO et les réseaux.

Hijacking SEO et réseaux sociaux : protéger ta marque et ton trafic

Le SEO hijacking détourne le trafic via redirections, cloaking, fermes de liens ou reprise de domaines expirés. Sur les réseaux, c’est la prise de contrôle de comptes, l’usurpation d’identité et les faux giveaways qui font la loi. La méthode est la même : siphonner l’attention et encaisser vite.

Marques ciblées ? Les plus visibles. Des clones “promo -70%” pour Nike et Adidas, des boutiques de contrefaçons Louis Vuitton (groupe LVMH) rankées sur des PBN, des pubs Coca-Cola / Pepsi “gagne ta carte-cadeau”, des faux comptes SAV pour Apple qui réclament un “diagnostic iCloud”, ou des arnaques “menus secrets” McDonald’s. Et côté retail, des emails “votre livraison IKEA est retardée” qui poussent vers des pages de phishing.

- 🧩 Techniques SEO détournées : redirections 302 cachées, injection de pages, liens JS, domains expirés.

- 🧑💻 Social hijacking : takeover par SIM swap, vol de cookies, consent token mal géré.

- 🛰️ Ad hijacking : brand bidding agressif, faux sites sur Google Ads.

Défense côté SEO : indicateurs, routines et riposte

Surveille Google Search Console (pages découvertes, sécurité, actions manuelles). Scrute les nouvelles pages indexées, les spikes de 404 et les changements de canonical. Déploie une sitemap propre, un robots.txt sans failles et un monitoring de pages critiques par diff HTML. Pour riposter, DMCA, déréférencement et outreach envers les hébergeurs.

- 🔎 Hebdomadaire : diff du code sur pages money, scan malware, vérif des redirections.

- 📈 Mensuel : audit des backlinks, chasse aux PBN toxiques, désaveu si besoin.

- ⚔️ Si attaque : noindex temporaire des pages infectées, purge du cache CDN, redéploiement propre.

Défense côté social : verrouiller l’accès et le ton

Active MFA sur tous les comptes, limite les rôles dans les Business Manager, sépare les accès agences. Conserve un playbook de récupération avec contacts plateformes. Définis une voix de marque claire pour repérer les messages suspects postés par un intrus.

- 🔐 Accès : SSO + MFA, appareils de confiance, journaux d’audit.

- 🧯 Récupération : emails dédiés, preuves d’identité, formulaires d’urgence plateformes.

- 🗣️ Communication : message-type de crise, page statut, épinglage cross-plateformes.

Les attaquants piochent là où l’attention est forte. En verrouillant ton earned, ton owned et ton paid, tu casses le retour sur investissement de leurs attaques.

Tu as sécurisé le trafic. Maintenant, prépare l’inévitable : un plan d’attaque quand ça pète.

Réponse à incident hijacking : plan opérationnel en 72 heures

Un bon plan tient en trois mots : contain, rotate, remediate. Chaque minute compte. Ton objectif : isoler, couper les voies d’accès, nettoyer et communiquer sans paniquer. Tu dois savoir qui fait quoi, avec quels outils, et dans quel ordre.

Heure 0–12 : contenir et observer

Active le mode confinement : bloque les logins à risque, désactive les tokens suspects, force le logout global si besoin. Capture les journaux (CDN, WAF, app, DB), fige des snapshots pour forensics, et crée un canal de crise (pas d’email compromis).

- 🧯 Couper : firewall récursif, pays non ciblés, routes CDN spécifiques.

- 🧪 Préserver : horodatage, hash des artefacts, inventaire des IoC.

- 📣 Informer : message sobre aux équipes, pas de promesses inutiles.

Heure 12–36 : rotation et assainissement

Change tous les secrets (API keys, OAuth, cookies seeds), réinstalle les dépendances propres, restaure depuis une sauvegarde saine si besoin. Patches la vulnérabilité source (XSS, plugin, DNS, accès).

- 🔁 Rotation : secrets, certificats, mots de passe, clés SSH.

- 🧼 Nettoyage : suppression des portes dérobées, réindexation ciblée.

- 🧾 Conformité : si données personnelles touchées, notifier l’autorité compétente.

Heure 36–72 : preuve, communication, durcissement

Compile une timeline claire, mets à jour la politique de sécurité, communique aux clients et partenaires ce qui a été touché et ce que tu as fait. Lance des tests de régression et augmente les niveaux de journalisation temporairement.

- 🧰 Outils IR : SIEM, EDR, WAF logs, diff de déploiement, RUM/synthetic checks.

- 🔒 Durcissement : MFA renforcée, règles WAF spécifiques, mode staging mieux isolé.

- 🧭 Post-mortem : responsabilités claires, actions datées, suivi en comité.

| Technique 🚩 | Symptômes 🔎 | Détection 🛰️ | Réponse ⚙️ |

|---|---|---|---|

| Session hijacking | Connexions “fantômes”, actions sans trace | Alertes device/geo, pics 401/403 | Logout global, rotation cookies seed, MFA renforcée |

| DNS hijacking | Trafic vers IP inconnue | Diff NS/A, retours clients | DNSSEC, revert NS, HSTS + communication |

| SEO hijacking | Nouvelles pages suspectes | GSC sécurité, diff HTML | Noindex, purge CDN, DMCA, patch CMS |

| Social hijacking | Posts hors charte | Alertes plateforme | Recovery compte, MFA, message officiel |

Ton plan ne doit pas être “sur l’étagère”. Teste-le trimestriellement en simulation. La différence entre une crise gérée et un chaos public, c’est l’entraînement.

Outils, métriques et automatisation anti-hijacking en 2025

La sécurité qui tient dans la durée est mesurée et automatisée. Si tu veux dormir, branche des capteurs, standardise les alertes et mets des robots au front. L’objectif : réduire MTTA (Mean Time To Acknowledge) et MTTR (Mean Time To Recover) à des chiffres qui ne ruinent pas tes campagnes.

Côté outils, cherche des briques qui se parlent : un WAF devant, un SIEM pour centraliser, un RUM pour capter l’expérience utilisateur, et du synthetic monitoring pour détecter des redirections ou certificats cassés avant tes clients. Sur le poste, un EDR qui bloque les malwares voleurs de cookies. Sur le cloud, un CSPM qui crie quand un bucket devient public.

- 📡 Surveillance : diff DNS, TLS, redirections, contenu des pages money.

- 🧰 Toolchain : WAF/CDN, SIEM, EDR, RUM, scanners SAST/DAST.

- 🤖 Automations : alertes Slack, auto-rollback, bannissement IP temporaire.

Métriques qui comptent (et seuils réalistes)

Les bons KPI sont opérationnels. Fixe des seuils et déclenche une action, pas un rapport. Exemple : MTTA ≤ 15 min, MTTR ≤ 4 h pour un site e‑commerce mid-market. Taux d’échec de changement ≤ 10% avec rollback automatique. Fenêtre d’exposition moyenne sous 60 minutes.

- ⏱️ Réactivité : MTTA/MTTR par type d’incident (session, DNS, SEO).

- 🧮 Qualité : pourcentage de déploiements révoqués, temps de patch moyen.

- 🛡️ Prévention : taux de MFA activée, couverture CSP/SRI, pourcentage d’accès revus.

Automatiser sans se tirer une balle dans le pied

Automatise les contrôles répétitifs, pas le jugement. Exemples utiles: un robot qui vérifie chaque nuit le WHOIS et les nameservers, un script qui scanne les pages clés et alerte si le DOM change, une action CI qui bloque un déploiement si la CSP devient trop permissive, un health check du certificat TLS et du HSTS.

- 🧪 CI/CD : tests sécurité en pipeline, stop sur vulnérabilité critique.

- 🧰 Runbook : actions codifiées (rotate, purge, block) déclenchables en 1 clic.

- 🧯 Chaos léger : simulations d’expiration DNS/TLS pour roder l’équipe.

Les grands groupes comme LVMH, Apple ou des enseignes retail type McDonald’s et IKEA ont compris qu’un incident mal géré coûte plus que de la pub. Même un constructeur comme Renault doit surveiller l’accès API des véhicules connectés pour empêcher des dérives. Et côté FMCG, Coca-Cola ou Pepsi se protègent contre les faux concours viraux. La règle est universelle : réduis l’attaque rentable, tu réduis l’attaque tout court.

- ✅ À mettre en place ce mois-ci : indicateurs d’alerte, escalade claire, runbooks cliquables.

- 📚 À formaliser : politique d’accès minimal, revue d’autorisations trimestrielle.

- 🧭 À surveiller : tendances d’attaques émergentes (session fixation, token replay).

Automatiser, c’est gagner du temps au bon endroit : sur la détection et la réaction. Le reste n’est que bruit.

Cas concrets et signaux d’alerte : reconnaître un détournement avant qu’il n’explose

Rien ne remplace l’œil exercé. Voici des schémas d’attaque fréquemment observés et les signaux faibles qui les trahissent. Ajoute-les à tes tableaux de bord et à tes rituels de veille. Si tu détectes tôt, tu payes moins cher.

E-commerce : vol de session en pleine campagne

Pics d’ajouts au panier, conversions en berne, et retours clients “commande inconnue”. En log, des sessions clonées, même user‑agent sur des pays différents, IP tournantes. La cause ? XSS dans un widget UGC qui exfiltre les cookies. La parade : purge du widget, CSP verrouillée, rotation des sessions, MFA à la commande et remboursement cadré.

- 🚩 Symptômes : hausse remboursements, adresses IP atypiques, 401 puis 200 en rafale.

- 🛠️ Fix : CSP stricte, SRI, kill sessions, patch.

- 📢 Com : email proactif, guide sécurisation comptes, bon d’achat maîtrisé.

DNS : redirection silencieuse d’un sous-domaine

Un sous-domaine “email.” redirige vers une page clone. Les emails semblent authentiques, les victimes tombent. En cause : enregistrement CNAME oublié pointant vers un service tombé en friche, repris par l’attaquant. Solution : inventaire DNS continu, suppression des enregistrements orphelins, DNSSEC, alertes sur changement NS/A/MX et pré-approbation des providers.

- 🔭 À détecter : variations TTL, nouveaux A records, certificats émis pour ton domaine.

- 🧹 Hygiène : suppression CNAME orphelins, pas de wildcard non maîtrisé.

- 🧷 Filet : monitor CT logs (transparence des certificats).

SEO : injection de pages pharma sur un blog

Des pages “rx‑discount” s’indexent la nuit, le trafic part en bruit. Le CMS avait un plugin vulnérable. Tu poses noindex temporaire, nettoies, forces mise à jour, renforces les droits et demandes une réexamen dans Search Console. Tu ajoutes un diff automatique sur les URLs à revenu.

- 🧪 Test : crawl différentiels, alerte sur titre/meta/links modifiés.

- 🧰 Outils : GSC, scanners de malware, vérif redirections.

- 🎯 Résultat : réindexation propre en 72h, trafic récupéré.

Repère clé : ce n’est pas “si”, c’est “quand”. Prépare les déclencheurs, pas les plans PowerPoint.

Questions fréquentes

Qu’est-ce que le hijacking de session et comment l’éviter ?

Le session hijacking consiste à réutiliser un cookie de session ou un token pour se faire passer pour un utilisateur. Pour l’éviter : cookies Secure/HttpOnly/SameSite, MFA contextuelle, expiration courte, CSP stricte, SRI et invalidation des sessions lors des changements sensibles.

Comment savoir si mon site a été détourné ?

Signaux d’alerte : redirections inconnues, pages nouvelles non publiées, pics d’erreurs 401/403, diminution soudaine du ROAS, alertes Search Console, changements DNS/WHOIS. Mets en place un monitoring de diff HTML, de certificats et des enregistrements DNS.

Le HTTPS suffit-il à empêcher le hijacking ?

Non. HTTPS chiffre le transport mais n’empêche ni XSS, ni cookies réutilisables, ni détournements DNS si le client se fait piéger. Il faut HSTS, DNSSEC, CSP, MFA, gestion fine des sessions et mises à jour.

Quels outils gratuits pour commencer ?

Google Search Console pour SEO et sécurité, Security Headers pour analyser tes politiques, Crontab + diff pour surveiller les pages clés, Let’s Encrypt pour TLS, et des services de Certificate Transparency pour détecter des certificats émis sur ton domaine.

Que faire si un compte social de marque est volé ?

Active le process de récupération de la plateforme, publie un message officiel sur tes canaux encore sains, révoque tous les accès, impose la MFA, et enquête sur l’origine (SIM swap, cookie volé, rôle trop large). Mets à jour la charte d’accès et isole les droits par équipe.

Moi c’est Mariane (avec un seul “n”).

J’ai troqué les process corporate contre des contenus qui claquent (et qui rankent).

Passionnée par le business en ligne, le SEO et l’IA, je transforme les idées floues en stratégies digitales qui font du bruit là où ça compte : dans les résultats. Je crois qu’avec un peu de tech, beaucoup d’audace, et une bonne dose de clarté, on peut faire exploser bien plus que des KPI.