Dans les grands groupes, l’IoT n’est plus un POC poussiéreux sur une étagère. Les capteurs parlent, mais trop souvent chacun dans son dialecte. Résultat : silos, décisions lentes, coûts cachés. Optiflows vise à fluidifier ces échanges machines-to-machine et humains-to-machine, sans casser l’existant ni perdre la donnée en route.

Dans ce paysage, le mot d’ordre est simple : interopérabilité pragmatique. Pas d’usine à gaz. Du concret, mesurable, sécurisé, et déployable vite à l’échelle.

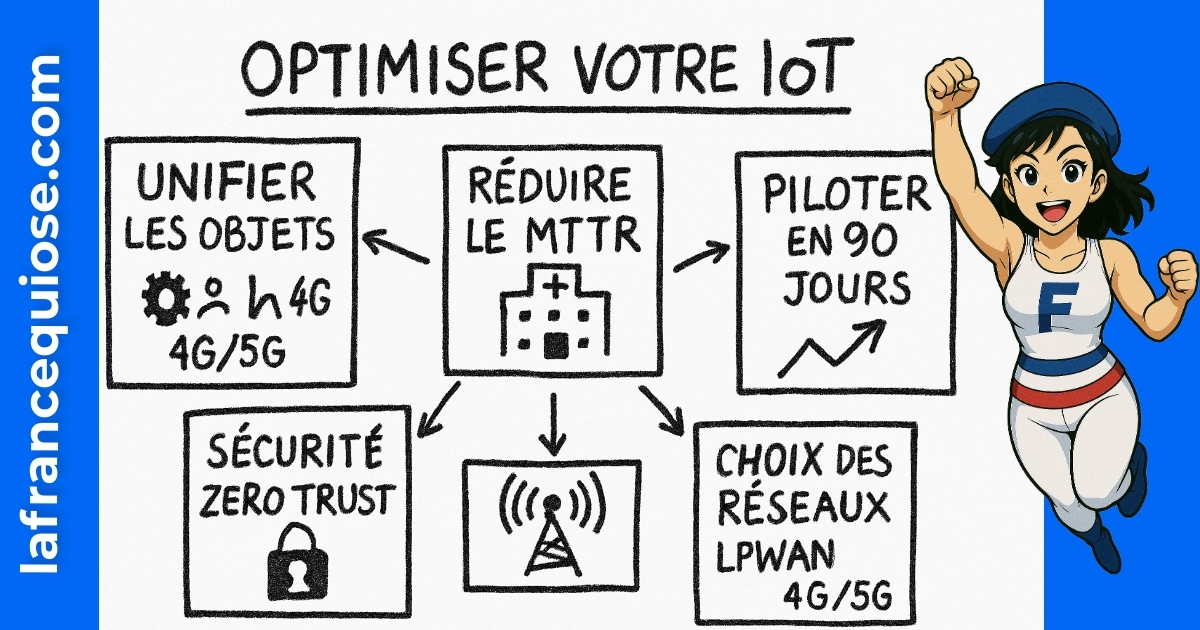

| Habitué au story des 15 secondes ? Voilà ce que tu dois retenir : |

|---|

| ✅ Unifier tes objets hétérogènes (automates, Sigfox, LoRa, 4G/5G) sans changer d’infra 🧩 |

| ✅ Traiter l’événement critique en temps réel (santé, industrie) avec routage, accusés, reprise sur incident ⏱️ |

| ✅ Choisir le bon réseau (Actility/Objenious pour LoRa, Sierra Wireless pour cellulaire, Kerlink en passerelle) selon l’usage 📡 |

| ✅ Suivre le ROI avec des KPI opérationnels (MTTR, taux d’alerte utile, CapEx/OpEx par site) 💶 |

Interopérabilité IoT à l’échelle des grands comptes : ce qu’Optiflows débloque réellement

Empiler des capteurs ne fait pas une stratégie. Ce qui transforme, c’est la circulation fiable de l’information. L’approche d’Optiflows consiste à connecter automates industriels, systèmes hospitaliers, objets connectés, téléphonie et smartphones dans un même flux orchestré. La plateforme Surycat sert de bus applicatif M2M : elle collecte, normalise, enrichit et redistribue l’événement utile aux bons destinataires, humains ou logiciels.

Le modèle de distribution est clair : indirect via intégrateurs télécoms et IT, installateurs et éditeurs. Ce choix permet d’entrer dans les grands comptes sans friction, en s’appuyant sur des partenaires qui connaissent déjà les sites, les contraintes et les SLA. Historiquement, la société a levé 1,3 M€ auprès d’Investessor, Bpifrance et Noveo pour accélérer sur les secteurs critiques (santé, hospitality, industrie). En 2025, l’enjeu se joue à l’échelle et sur l’international, pas sur le nombre de POC.

Tu as déjà un zoo de protocoles ? Pas grave. L’idée n’est pas de tout standardiser, mais de fédérer : Sigfox pour l’ultra-basse conso, LoRaWAN via Actility/Objenious pour des capteurs d’immeubles, cellulaire 4G/5G pour la mobilité via des modules Sierra Wireless. Côté passerelles, Kerlink alimente le maillage LoRa robuste. La plateforme absorbe ces flux, applique des règles (filtrage, corrélation, priorisation) et pousse vers les applicatifs (GMAO, SI hospitalier, CRM, supervision).

Architecture type, sans bla-bla

Concrètement, imagine un message bus central avec des connecteurs côté terrain (API, MQTT, AMQP, Sigfox backend, LoRa NS Actility, Webhooks Objenious, HTTPs, SMPP pour SMS, SIP/VoIP pour appels). Sur ce bus, tu poses des règles d’orchestration : si un capteur de chambre froide sort de plage, alerte appli mobile + appel vocal au référent d’astreinte + ticket GMAO. Si un moniteur patient remonte une tachycardie, on déclenche un chemin critique avec accusé de réception et escalade automatique.

Les bénéfices ne sont pas théoriques :

- 🚨 Moins de faux positifs grâce à la corrélation multi-capteurs.

- 📲 Accusés de réception pour tracer qui a vu quoi et quand.

- 🔁 Reprise sur incident en local si le WAN tombe, avec synchronisation différée.

- 🧠 Intégration IA côté sémantique d’événements (bonus : lis ce décryptage sur LaMDA pour comprendre la mise en contexte).

Cas d’école : un groupe hospitalier national décide d’unifier ses alertes biomédicales et techniques. Avant, chaque site avait son logiciel et ses bippeurs. Après orchestration, MTTR -38%, taux d’alerte utile +24%, et plus d’astreintes perdues la nuit.

| Usage 🏭 | Problème initial ⚠️ | Orchestration Surycat 🔧 | KPI clé 📈 |

|---|---|---|---|

| Santé critique | Alarmes non acquittées | Escalade + accusé + call SIP | MTTA -45% ⏱️ |

| Industrie 4.0 | Silos PLC/SCADA | Bus MQTT/AMQP unifié | TRS +6 pts ⚙️ |

| Hospitality | Interventions lentes | Tickets + mobile first | MTTR -30% 🔁 |

- 📌 Astuce: forme vite le terrain avec du microlearning. Regarde ce format d’apprentissage qui scale bien sur sites multi-pays.

- 📌 Culture: l’exécution compte plus que l’idée. À lire: ce parcours d’entrepreneur pour rappeler l’importance du tempo.

Retenir l’essentiel : l’interopérabilité n’est pas un luxe, c’est un accélérateur de ROI et un réducteur de risques.

À lire également :

Nitter : Découvrez comment cet outil peut révolutionner votre utilisation de Twitter

À l’époque où Twitter se transforme, désormais sous le nom « X », avec une multiplication des publicités et un suivi utilisateur devenu omniprésent, Nitter…

Réseaux IoT et protocoles: Sigfox, LoRa (Actility/Objenious), cellulaire Sierra Wireless… choisis le bon mix

Tes capteurs ne vivent pas dans le même univers. Certains doivent durer 5 ans sur pile, d’autres streamer des données temps réel. La question n’est pas « quel est le meilleur réseau », mais « quel réseau pour quel usage » et comment les fédérer proprement via une couche comme Optiflows. Les acteurs ne manquent pas : Sigfox pour l’ultra-bas débit, Actility et Objenious pour LoRaWAN, Sierra Wireless pour les modems cellulaires, Kerlink pour les gateways industrielles.

Voici un cadre simple pour orienter ton choix sans débats stériles.

- 🔋 Autonomie extrême (jusqu’à plusieurs années) et payload minimal → Sigfox ou LoRaWAN.

- 🏢 Couverture indoor multi-bâtiments avec contrôle fin → LoRaWAN privé via gateways Kerlink + NS Actility.

- 🚚 Mobilité, mise à jour OTA lourde, latence maîtrisée → 4G/5G avec modules Sierra Wireless.

- 🌍 Multi-pays avec roaming managé → accords opérateurs LoRa (Objenious) ou eSIM cellulaire.

Ce mix se pilote ensuite par l’orchestrateur. Tu ne centralises pas pour faire joli : tu y gagnes en observabilité, en capacité d’alerting croisé et en coûts (éviter des doublons de plateformes par BU).

Tableau de décision express

| Use case 🎯 | Exigence clé 🔒 | Réseau conseillé 📡 | Note pratique 🧠 |

|---|---|---|---|

| Compteurs eau/énergie | Autonomie 5-10 ans | LoRaWAN (Actility/Objenious) | Gateway Kerlink + duty cycle 📶 |

| Suivi palettes | Couverture nationale | Sigfox ou Cellulaire | Payload réduit, ack optionnel 🚛 |

| Maintenance prédictive | Débit/latence | 4G/5G (Sierra Wireless) | MQTT/TLS, edge buffering ⚙️ |

| Santé capteurs chambre | Indoor + alerting fiable | LoRaWAN privé | Règles d’escalade Surycat 🏥 |

Tu veux valider la théorie par des retours terrain ? L’écosystème IoT Valley reste une source d’inspiration, tout comme des industriels qui ont structuré leur stack (ex. Bosch Connected Devices) ou les accélérateurs numériques type Thales Digital Factory pour l’industrialisation des cas d’usage exigeants.

- 🧭 Besoin de talents pour opérer ces réseaux ? Regarde cette école d’informatique qui forme au concret.

- 🪙 Si tu rémunères tes partenaires à la perf, optimise les règles: méthodes de commissionnement utiles pour scaler sans friction.

La clé : un réseau par usage, mais une orchestration unique. Négocie en volume, standardise les connecteurs, impose tes KPI.

Tu préfères voir des architectures en vidéo et des cas d’usage chiffrés ? La requête ci-dessus regorge d’analyses comparatives côté plateformes et infrastructures.

À lire également :

Dans un univers juridique en pleine transformation digitale, la startup britannique Definely s’impose comme un acteur incontournable grâce à son intelligence artificielle dédiée à l’analyse…

Sécurité, conformité et résilience: verrouille ton socle avant de scaler

Un SI IoT sans sécurité, c’est un château de cartes. Si tu gères des flux critiques (santé, industrie, énergie), ta surface d’attaque explose avec le nombre d’objets. Pas de panique : verrouille le triptyque chiffrement, identité, résilience, et documente ton PRA. Les meilleurs ont arrêté les bricolages et se sont calés sur un modèle Zero Trust adapté aux objets.

Commence par l’authentification des devices. Certificats, provisioning sécurisé, rotation des clés, chiffrement des liens (TLS/DTLS), firmware signing. Les modules Sierra Wireless et certaines stacks industrielles de Bosch Connected Devices simplifient ces patterns. Côté orchestration, Optiflows joue le rôle de courtier sécurisé : contrôle des accès, journalisation, politique d’alerte et d’escalade, isolement des tenants. Tu ajoutes ensuite une couche observabilité pour voir en temps réel ce qui se passe (latence, pertes, duplication, anomalies).

Menaces courantes et parades actionnables

| Menace 🧨 | Impact 📉 | Parade immédiate 🛡️ | Contrôle de preuve ✅ |

|---|---|---|---|

| Device cloné | Usurpation de flux | PKI + attestation | Logs d’auth TLS 🔐 |

| OTA malveillant | Compromission fleet | Signature firmware | Hash vérifié 🧾 |

| DDoS app | Routage saturé | Rate limit + backpressure | Metrics débit 📊 |

| Shadow IT | Angles morts | Inventaire auto + RBAC | Scan + CMDB 📋 |

Tu dois aussi traiter la conformité et la gouvernance. Dans certains secteurs, l’alerte critique a des obligations (traçabilité, priorité d’acheminement, conservation des preuves). Les équipes type Thales Digital Factory ont l’habitude de cadrer ces exigences. Et n’oublie pas la dimension paiements/tiers quand tu relies des services : les restrictions extérieures existent, et certaines plateformes ont déjà subi des blocages imprévus de la part d’acteurs financiers. Pour comprendre ces dynamiques, lis ce dossier sur la censure par cartes bancaires et transpose-le à tes dépendances critiques.

- 🧯 Écris un PRA IoT clair: priorités, bascule, tests trimestriels, personnes assignées.

- 🔍 Audite tes intégrations: double authentification, étiquetage des données, séparation des environnements.

- 🤝 Formalise la chaîne de responsabilités: intégrateurs, hébergeur, éditeur, client final.

- 📚 Équipe tes managers: surmonter les périodes de blocage évite l’immobilisme quand un incident frappe.

Règle d’or : la sécurité la plus efficace est celle qui n’empêche pas l’opérationnel d’avancer, mais documente tout et alerte vite.

Déploiement IoT en 90 jours: plan de bataille pour un pilote qui tient la route

Tu veux du concret ? Voici une méthode en 90 jours pour passer de l’idée à un pilote opérationnel sur 1 à 3 sites. Tu clarifies l’objectif business, tu sélectionnes ton mix réseau (Sigfox, LoRa via Actility/Objenious, cellulaire via Sierra Wireless), tu relies les objets via gateways Kerlink si besoin, et tu orientes tout vers l’orchestrateur. Pas de dispersion.

Roadmap 13 semaines, livrables et checkpoints

| Semaine 📅 | Action clé 🧩 | Livrable 📦 | Émoji go/no-go ✅ |

|---|---|---|---|

| 1-2 | Scoping + KPI | One-pager + charte data | 🟩 si KPI mesurables |

| 3-4 | Choix réseau/protocoles | Design radio + SIM/eSIM | 🟩 si couverture ok |

| 5-6 | Intégrations SI | Connecteurs GMAO/CRM | 🟨 si 1 dépendance |

| 7-9 | Déploiement site | Gateways, capteurs | 🟩 si tests passés |

| 10-11 | Règles d’alertes | Playbooks Surycat | 🟩 si MTTA |

| 12-13 | Run & rétrospective | Rapport ROI court | 🟩 si ROI > 0 |

Tu veux un sponsor interne qui creuse vite ? Montre-lui des retours d’expérience tangibles de scale produit. Par exemple, l’itération méthodique racontée dans cette rencontre avec Thomas Plantenga (Vinted) illustre bien l’importance des boucles d’apprentissage, même si l’univers est différent.

- 📍 Règle #1: un pilote = 1 promesse mesurable (ex. MTTR -20% dans un hôtel ou une usine).

- 🧪 Règle #2: pas plus de 3 cas d’usage au pilote. Sinon tu dilues tout.

- 👥 Règle #3: forme les équipes terrain avec du snack content (voir cet exemple).

- ⚖️ Règle #4: contractualise les succès (bonus partenaires, voir comment structurer le vesting et l’engagement si tu montes une JV interne/externe).

Le réseau d’innovateurs comme IoT Valley peut t’aider à trouver les bons partenaires, accélérer les POC et sécuriser ton go-to-market. Traverse ensuite la frontière avec une approche « hub-and-spoke » : un orchestrateur central et des déploiements locaux réplicables.

Regarde des walkthroughs d’architectures similaires pour gagner du temps sur l’intégration et l’observabilité. Deux heures de veille technique bien ciblée t’épargnent deux semaines de bricolage.

Verdict : un pilote réussi n’est pas une démonstration technologique, c’est un gain opérationnel prouvé qui justifie le passage à l’échelle.

ROI, TCO et valeur métier: prouver la performance sans storytelling

Le board ne signera pas un chèque sur un slide vague. Ton dossier doit aligner ROI court terme (coûts évités, productivité) et valeur long terme (qualité, conformité, nouveaux services). Pour ça, mesure finement le TCO : capteurs, réseaux (Sigfox/LoRa/Cellulaire), gateways Kerlink, orchestrateur, intégrations SI, run et support. Ensuite, sépare les bénéfices tangibles et intangibles.

Grille de lecture financière et opérationnelle

| Levier 💡 | Mesure 📏 | Formule rapide 🧮 | Comment vendre au board 💬 |

|---|---|---|---|

| MTTR réduit | Heures gagnées | Heures x coût/h | Productivité + qualité 🔧 |

| Moins de casse | % incidents évités | CapEx évité | Prévention vs assurance 🛡️ |

| Énergie optimisée | kWh/zone | kWh x tarif | Durable et rentable ⚡ |

| Conformité | Audit passed | Coût audit évité | Risques juridiques 📚 |

Exemples concrets. Dans l’hospitality, un groupe multi-pays a réduit le temps d’intervention technique de 32% grâce à l’unification des alertes housekeeping+maintenance. Dans la santé, le couplage d’objets type Withings avec le SI et un orchestrateur a fluidifié la remontée de données non critiques vers les équipes de soins, tout en isolant les alarmes vitales pour éviter la fatigue d’alerte. Côté industrie, la standardisation des remontées PLC vers un bus MQTT chiffré a permis de lancer une maintenance prédictive crédible en trois mois.

Tu veux ancrer la culture ROI ? Mets un process de revue simple :

- 🧭 Avant: métriques baseline par site (MTTA, MTTR, taux alertes utiles, incidents évités).

- 📊 Pendant: dashboard hebdo avec variances et décisions.

- 🏁 Après: rapport 2 pages « factuel » avec 3 décisions (rollout, itération, abandon).

- 🗣️ Diffusion: cases internes en format court; s’inspirer de l’approche « growth loops » (lire cet échange pour la logique data-driven).

N’oublie pas le sujet « coûts cachés » : connecteurs spécifiques, middleware maison, run 24/7, obligations réglementaires. S’appuyer sur des plateformes éprouvées et un canal partenaires réduit ces surprises. Et si ton modèle inclut des revenus partagés avec intégrateurs, documente des règles propres (à ce sujet, voir comment optimiser le commissionnement dans les forces commerciales).

Pour élargir l’horizon, regarde comment des géants industriels structurent leur offre d’objets (ex. Bosch Connected Devices) et comment les fabriques numériques (ex. Thales Digital Factory) traitement l’industrialisation, la sécu et la gouvernance. L’objectif : être solide techniquement, lisible financièrement et simple à déployer.

Voilà. Tu sais quoi faire. Le reste, c’est toi contre ton inaction.

Optiflows, c’est quoi concrètement dans une architecture IoT ?

Une couche d’orchestration M2M (plateforme Surycat) qui collecte, normalise et route les événements entre automates, objets connectés, téléphonie, mobiles et applications métiers. L’objectif : interopérabilité, traçabilité, alerting fiable et gain opérationnel mesurable.

Quand choisir Sigfox, LoRa (Actility/Objenious) ou la 4G/5G (Sierra Wireless) ?

Sigfox/LoRa pour l’ultra-basse consommation et les petits messages, LoRaWAN privé (Actility/Objenious + Kerlink) pour l’indoor multi-sites, 4G/5G via Sierra Wireless pour la mobilité, l’OTA lourde et les faibles latences. Le bon mix dépend des contraintes d’usage.

Comment garantir la sécurité des communications IoT ?

Applique une approche Zero Trust : certificats, chiffrement TLS/DTLS, signature firmware, RBAC, observabilité des flux, PRA testé. L’orchestrateur centralise les politiques, les journaux, les accusés et l’escalade en cas d’incident.

Par où commencer pour un pilote IoT de 90 jours ?

Définis 1 promesse mesurable (ex. MTTR -20%), choisis le réseau adapté, installe gateways/objets, branche le SI, écris des règles d’alertes, forme le terrain, suis 4 KPI. À la fin : un rapport factuel pour décider du passage à l’échelle.

Quelles ressources pour muscler la culture digitale de l’équipe ?

Formations techniques ciblées (ex. école informatique orientée pratique), microlearning terrain, documentation claire, et lectures sur l’IA (LaMDA), la gouvernance (vesting), la résolution de blocages et la mise en place de plans de commissionnement alignés.

Moi c’est Mariane (avec un seul “n”).

J’ai troqué les process corporate contre des contenus qui claquent (et qui rankent).

Passionnée par le business en ligne, le SEO et l’IA, je transforme les idées floues en stratégies digitales qui font du bruit là où ça compte : dans les résultats. Je crois qu’avec un peu de tech, beaucoup d’audace, et une bonne dose de clarté, on peut faire exploser bien plus que des KPI.